Большая часть данных, загружаемых в облако, защищена стандартной аутентификацией по имени пользователя и паролю и, как правило, хранится в виде открытого текста для удобства доступа и поиска.

Однако, поскольку некоторые данные могут быть конфиденциальными и конфиденциальными, такого уровня защиты будет недостаточно для защиты от определенных угроз или для удовлетворения определенных требований, таких как:

- Внешние злоумышленники — если злоумышленники каким-либо образом получат ваши учетные данные, они могут получить несанкционированный доступ к вашим данным.

- Инсайдерские угрозы — злонамеренные инсайдеры из центра обработки данных, которые могут представлять собой недовольных сетевых инженеров или техников, могут представлять серьезную угрозу для ваших данных.

- Законы и нормативные акты о защите / безопасности данных, такие как HIPAA, PCI DSS и EU GDPR — определенные законы требуют от компаний, работающих с конфиденциальными данными клиентов, для обеспечения дополнительной безопасности и защиты. Следовательно, хранения данных в виде открытого текста будет недостаточно.

Чтобы снизить риски, связанные с этими ситуациями, вам необходимо использовать шифрование данных.

Что такое шифрование?

Проще говоря, шифрование — это процесс дезорганизации или шифрования данных с использованием ключа шифрования. Эти «зашифрованные данные» будут затем сохранены на сервере. Зашифрованные данные могут быть абсолютно бесполезными для злоумышленника, даже если этот человек может получить несанкционированный доступ к нему.

Когда законный пользователь извлекает данные для использования, ключ дешифрования используется для перегруппировки (дешифрования) данных с сервера обратно в рабочее состояние. Существует много типов шифрования, но когда вы говорите о шифровании в облаке, они обычно группируются в два типа — шифрование на стороне клиента и шифрование на стороне сервера.

Клиентское шифрование

Это происходит, когда и ключ шифрования, и ключ дешифрования создаются и хранятся на стороне пользователя, а данные шифруются до загрузки на сервер.

Другими словами, как только данные получены сервером для хранения, они уже будут в зашифрованном виде. Это очень эффективный метод шифрования, поскольку ключ (на стороне клиента) и зашифрованные данные (на стороне сервера) хранятся в разных местах. Доступ либо к ключу, либо к данным сам по себе бесполезен.

Недостаток этого метода заключается в том, что он требует, чтобы пользователь запомнил или сохранил ключ дешифрования. Когда этот ключ утерян или забыт, зашифрованные данные, связанные с ним, будут бесполезны — даже законному владельцу.

Шифрование на стороне сервера

Это когда ключи шифрования / дешифрования создаются на стороне сервера, в облаке.

После загрузки сервер сам выполняет шифрование данных, и только облачная платформа знает, какой ключ связан с соответствующими зашифрованными данными через собственный алгоритм и процессы. Этот тип шифрования автоматически выполняется в облаке и не требует запоминания или сохранения пользователем какого-либо ключа.

Amazon S3 или Amazon Simple Storage Service — это одна облачная служба, которая предлагает этот тип шифрования. Если у вас есть конфиденциальные данные, которые необходимо зашифровать, Amazon S3 может удовлетворить ваши потребности.

Ниже приведены шаги и процессы, которые необходимо выполнить, если вы хотите зашифровать свои данные с помощью графического веб-интерфейса, предоставляемого Amazon S3.

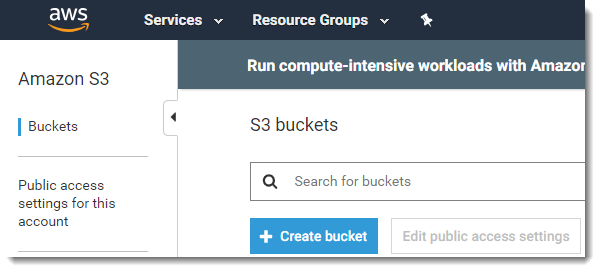

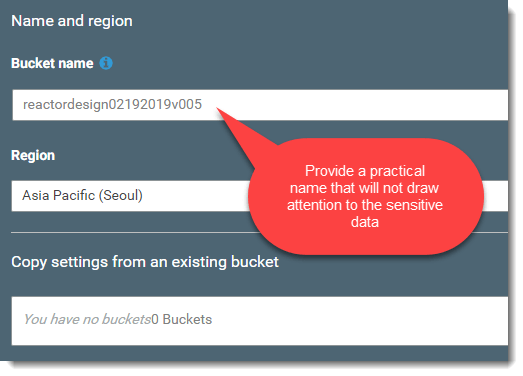

- Войдите в свою учетную запись Amazon AWS, активируйте службу S3, создайте сегмент и введите имя сегмента.

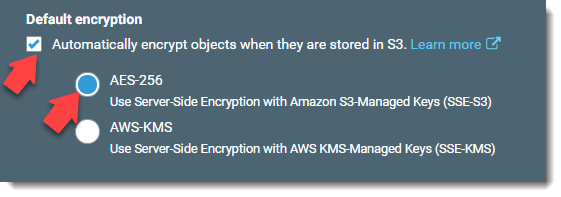

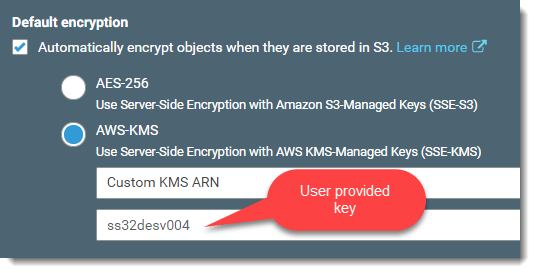

- На следующей странице диалога прокрутите вниз до опции Шифрование по умолчанию и отметьте опцию Автоматически шифровать объекты .

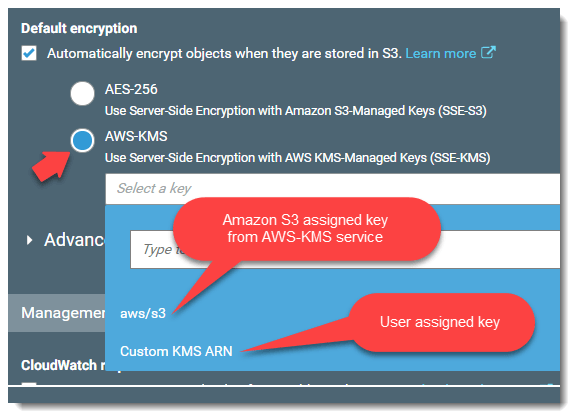

Здесь есть 2 варианта.

- AES-256 — это шифрование по умолчанию на стороне сервера, где Amazon управляет всем процессом создания ключа. Он использует 256-битный расширенный стандарт шифрования для шифрования данных.

- AWS-KMS — это сервис управления ключами Amazon. Этот сервис обеспечивает простое управление всеми ключами шифрования, используемыми в Amazon. AWS-KMS может автоматически назначать ключи или создавать свои собственные. Он использует проверенные аппаратные модули безопасности FIPS 140-2 для изоляции и защиты ключей. Это действительно надежная защита, поскольку американским военным и правительственным учреждениям требуется соответствие требованиям FIPS 140-2.

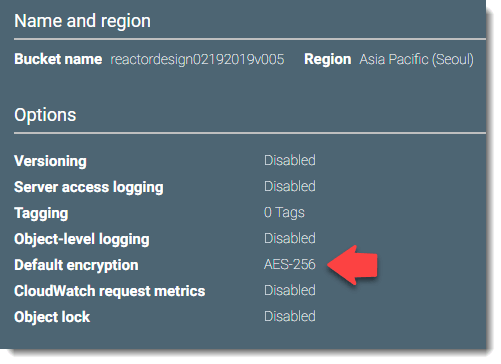

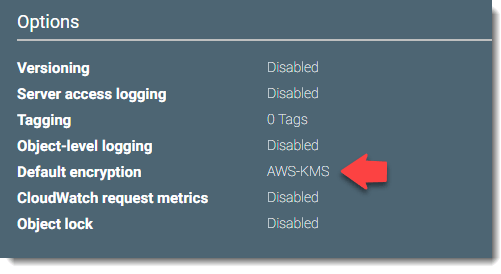

- Подтвердите параметры шифрования AES-256 или AWS-KMS на следующей странице диалога.

Вот и все. С этого момента данные, загруженные в этот сегмент, будут автоматически зашифрованы с использованием выбранной службы шифрования.