Неожиданные движения мыши, новые учетные записи пользователей или программы, открывающиеся сами по себе, могут быть сигналом того, что кто-то удаленно получает доступ к вашему ПК с Windows 11. Быстрое выявление и прекращение несанкционированных удаленных сеансов снижает риск кражи данных, вторжения в личную жизнь и дальнейшего взлома системы. Ниже вы найдете подробные инструкции по проверке удаленного доступа, подтверждению подозрительной активности и защите вашего ПК от будущих угроз.

Проверьте наличие удаленного доступа с помощью средства просмотра событий Windows

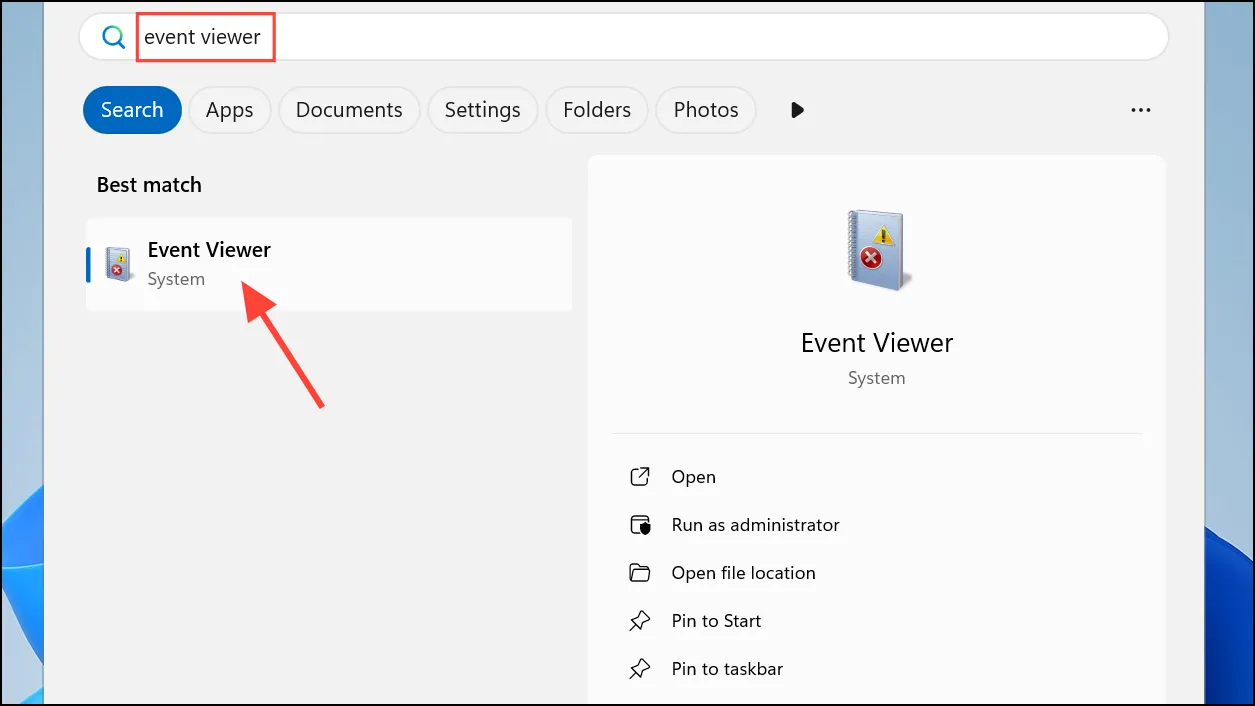

Шаг 1: Откройте Event Viewer, выполнив поиск в строке поиска Windows и выбрав соответствующий результат. Event Viewer регистрирует системную активность, включая попытки удаленного доступа.

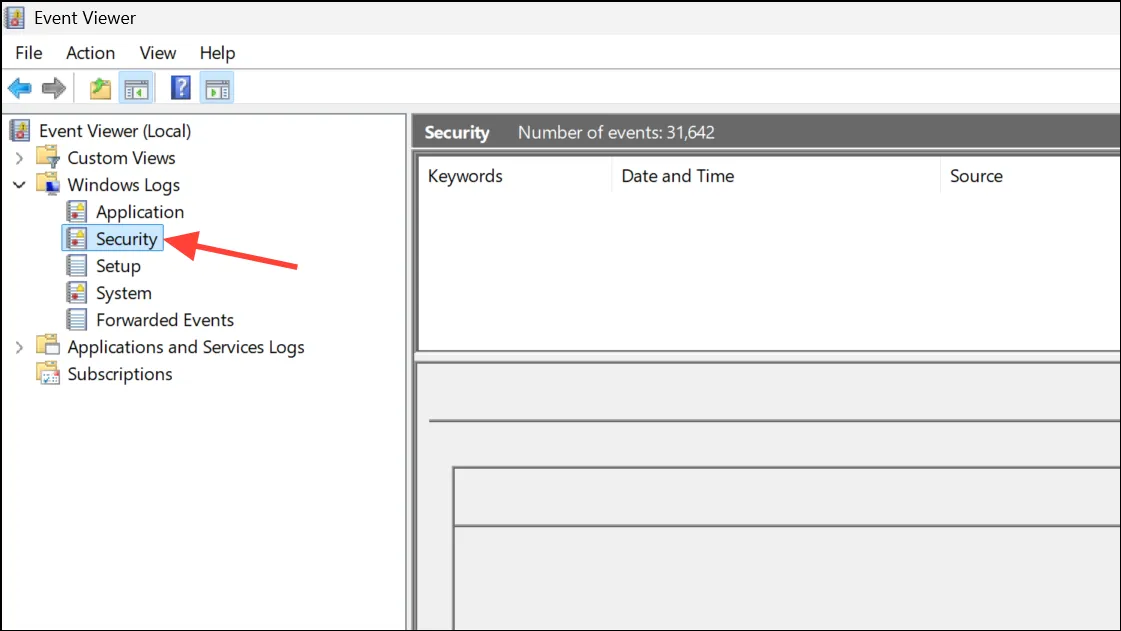

Шаг 2: Перейдите Windows Logs → Securityв левой боковой панели. В этом разделе регистрируются события входа в систему и действия, связанные с безопасностью.

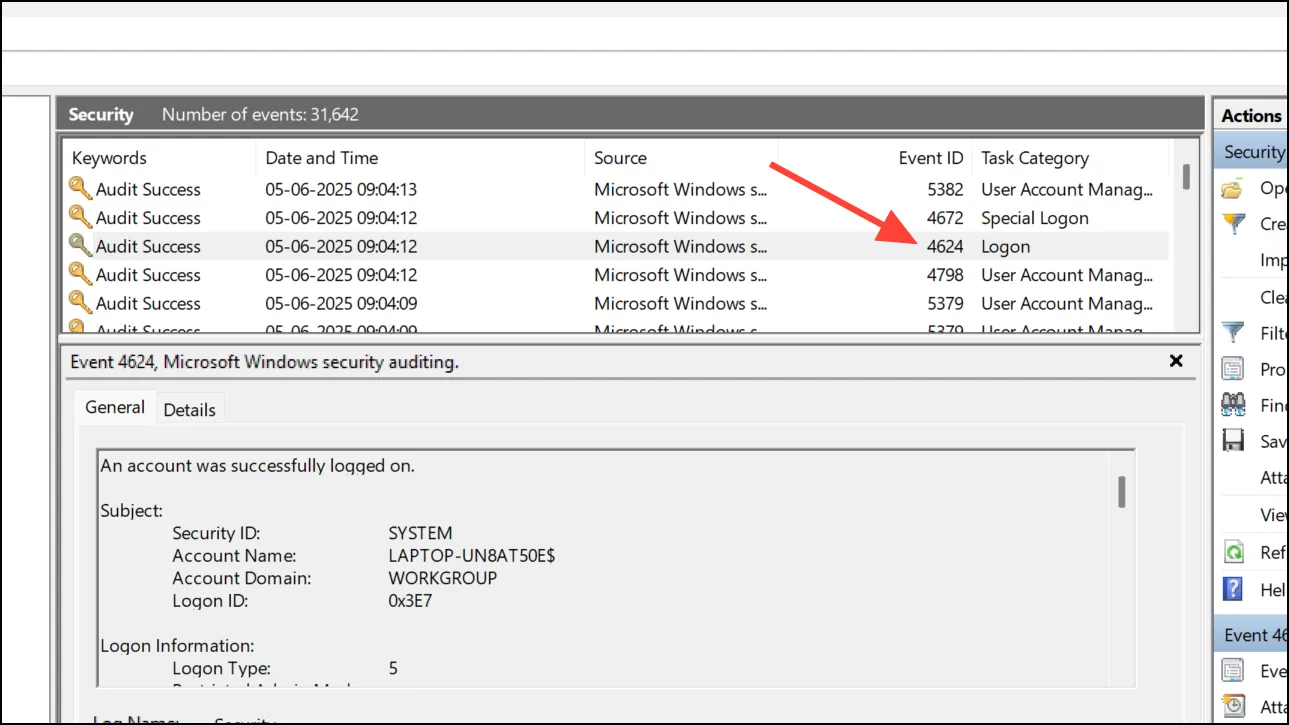

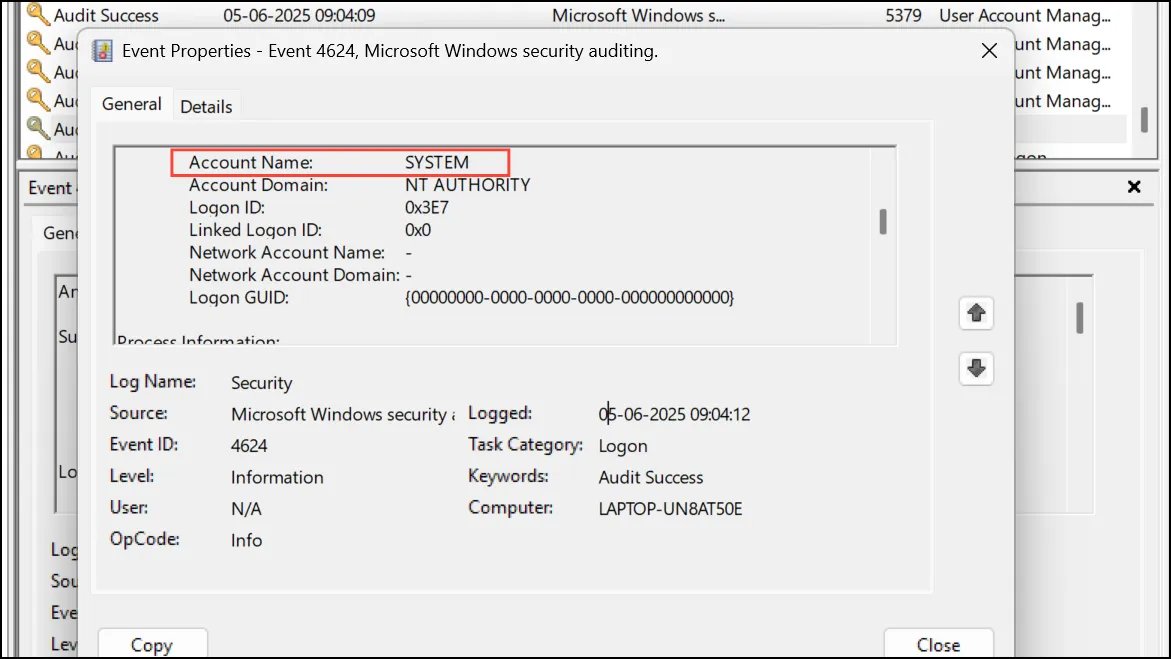

Шаг 3: Щелкните Event IDстолбец, чтобы отсортировать события по номерам. Найдите Event ID 4624, что указывает на успешный вход в систему.

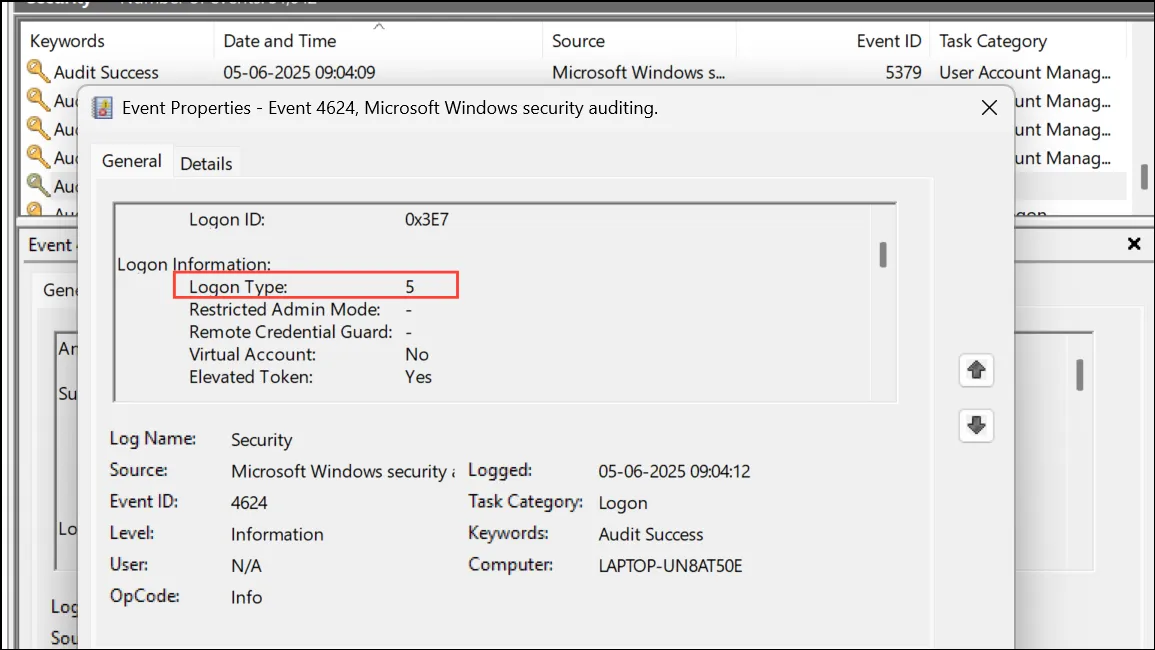

Шаг 4: Дважды щелкните каждое 4624событие и проверьте сведения о Logon Type 10. Тип входа 10 специально используется для подключений к удаленному рабочему столу (RDP). Если вы видите этот тип входа и не инициировали удаленный сеанс, это означает, что кто-то получил удаленный доступ к вашему ПК.

Шаг 5: Просмотрите поля Account Nameи, Source Network Addressчтобы определить, какая учетная запись использовалась и откуда произошло соединение.

Определение активных удаленных сеансов с помощью командной строки

Шаг 1: Запустите командную строку, нажав Windows+R, введя cmd, и нажав Enter.

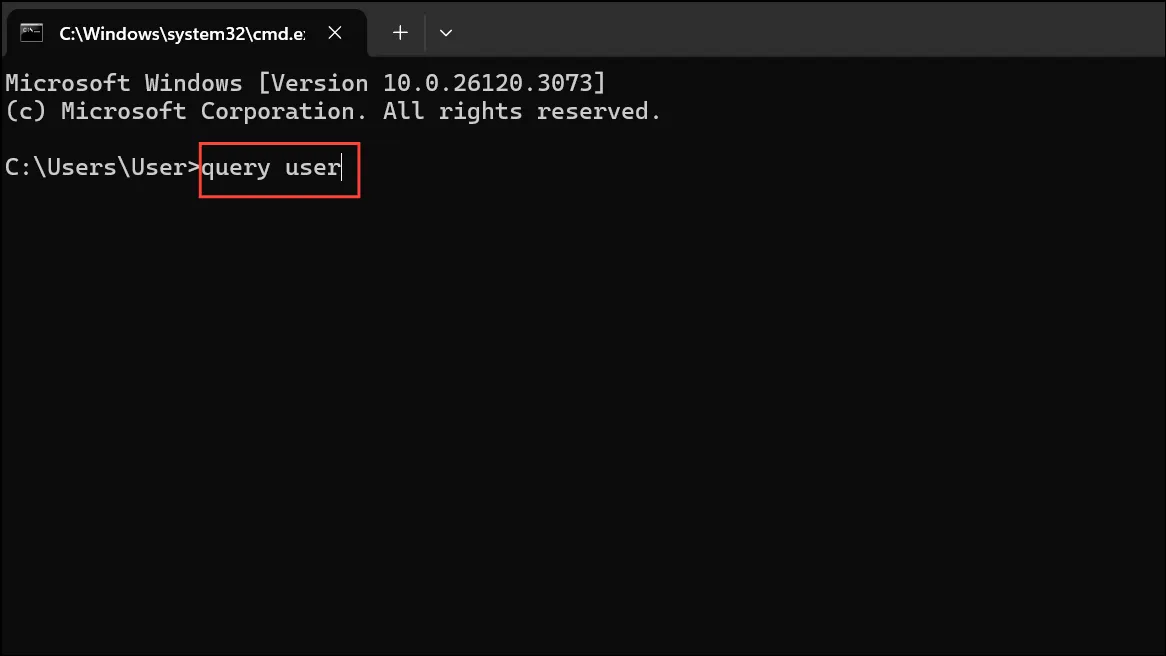

Шаг 2: Чтобы узнать, кто в данный момент находится в системе локально, введите:

query user

Эта команда выводит список всех активных сеансов пользователей, время их входа в систему и состояния сеансов.

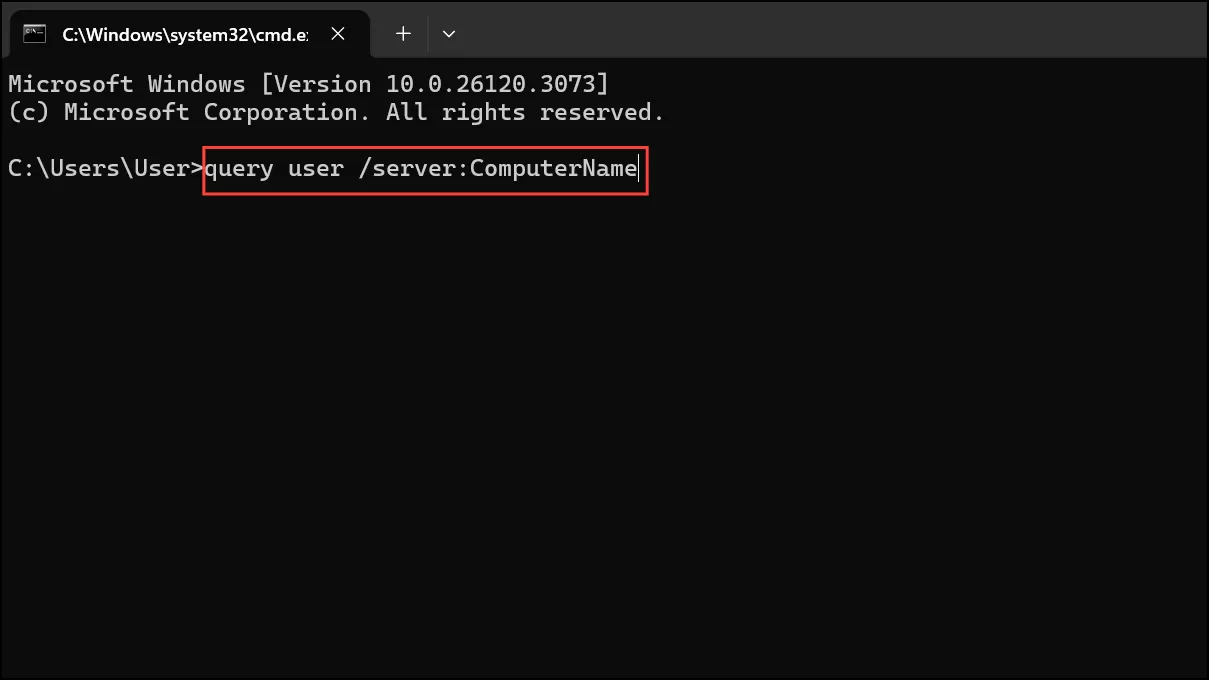

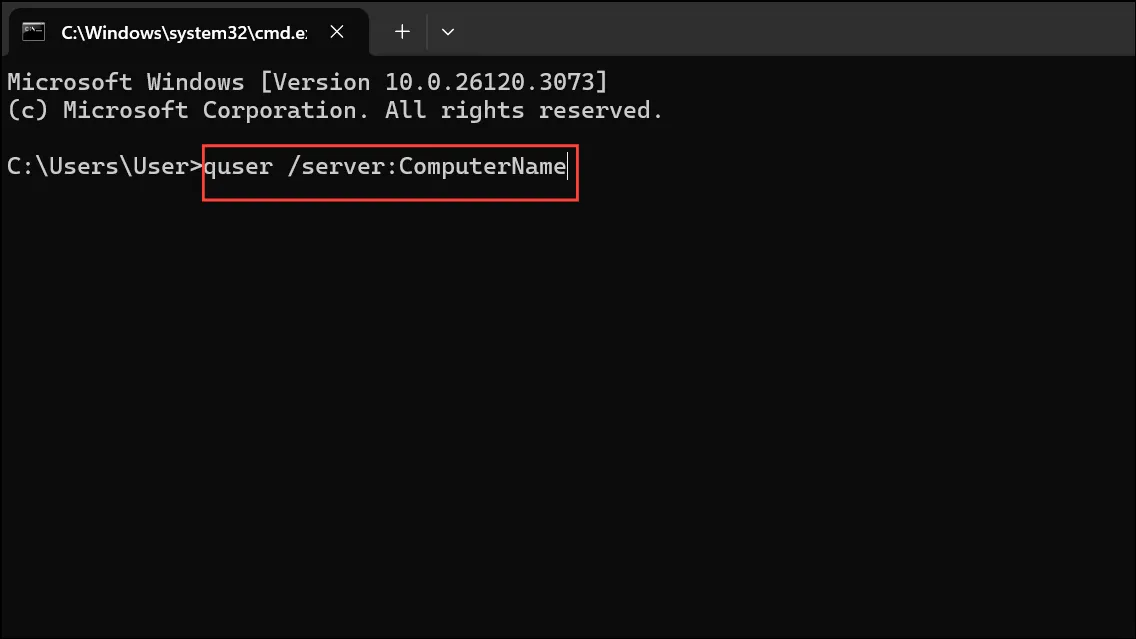

Шаг 3: Чтобы проверить удаленные сеансы на другом ПК (если у вас есть разрешения), используйте:

query user /server:ComputerName

Замените ComputerNameна фактическое имя удаленного ПК. Это отобразит активные сеансы, включая пользователей, подключенных через удаленный рабочий стол.

Шаг 4: Если вы предпочитаете PowerShell, откройте его и используйте:

quser /server:ComputerName

Оба метода показывают, какие пользователи подключены, помогая вам обнаружить несанкционированный удаленный доступ в режиме реального времени.

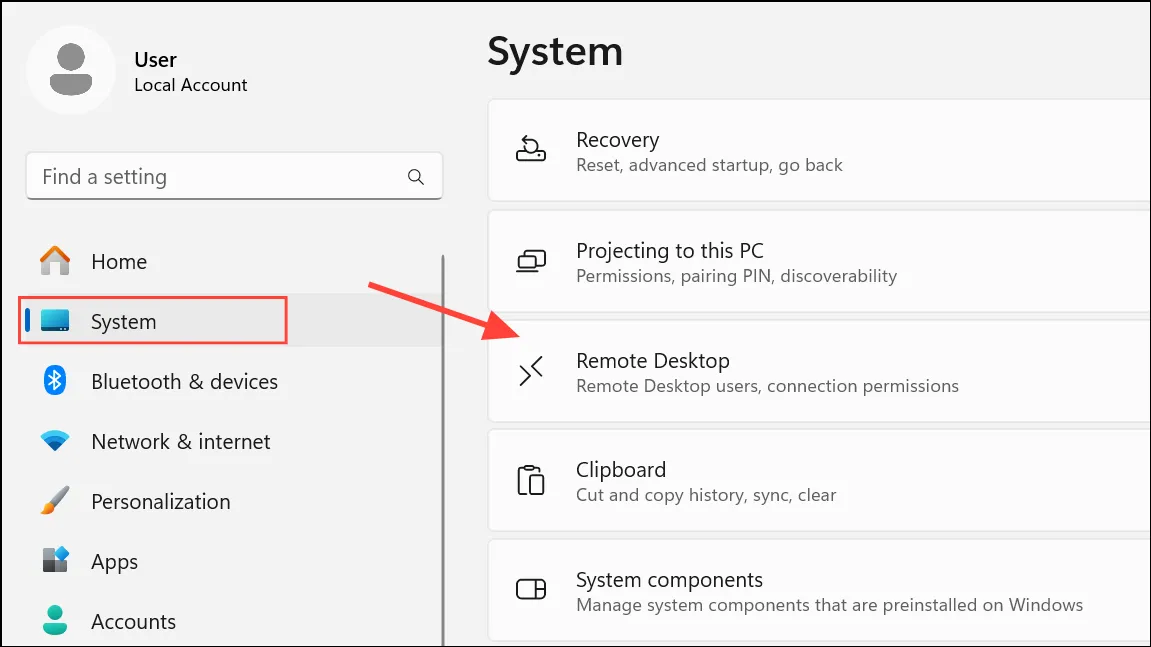

Мониторинг настроек удаленного рабочего стола и разрешений пользователей

Шаг 1: Откройте Параметры Windows, нажав Windows+I. Выберите Система в левом меню, затем прокрутите и нажмите Удаленный рабочий стол.

Шаг 2: Проверьте, включен ли удаленный рабочий стол. Если он включен и вы его не активировали, это может указывать на несанкционированные изменения конфигурации.

Шаг 3: Щелкните стрелку рядом с Remote Desktop users, чтобы просмотреть список учетных записей, которым разрешен удаленный доступ к вашему ПК. Удалите всех незнакомых пользователей, выбрав их и нажав Remove.

Шаг 4: Чтобы заблокировать все будущие подключения к удаленному рабочему столу, переведите переключатель удаленного рабочего стола в положение Выкл. Это немедленно предотвратит новые удаленные сеансы.

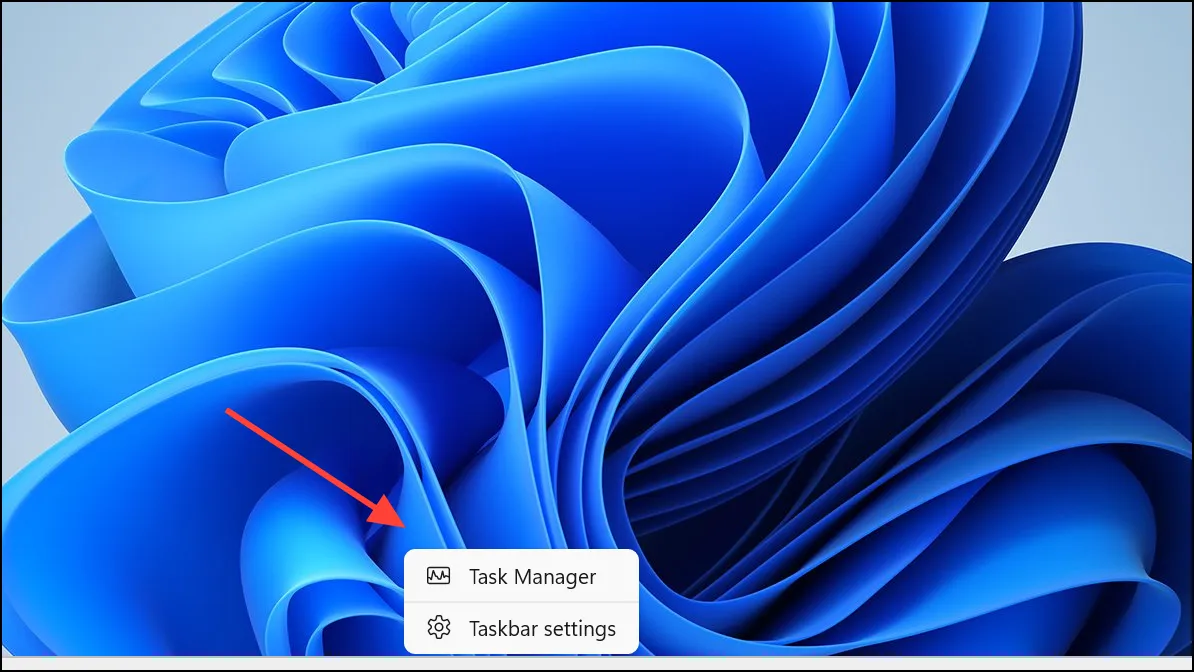

Обнаружение необычной активности и подозрительных программ

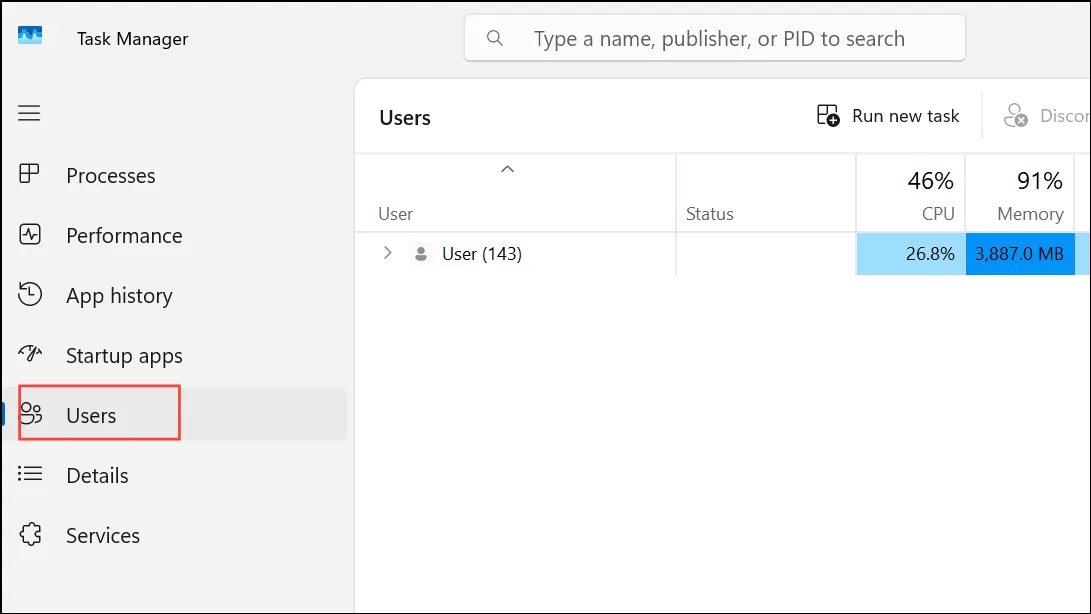

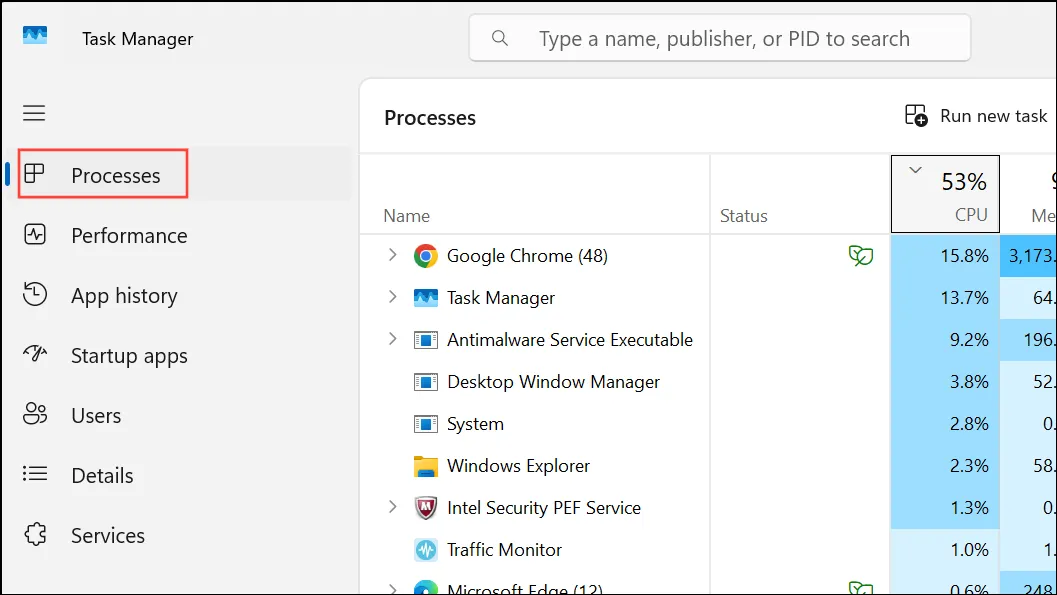

Шаг 1: Откройте диспетчер задач, нажав Ctrl+Shift+Escили щелкнув правой кнопкой мыши кнопку «Пуск» и выбрав «Диспетчер задач».

Шаг 2: Перейдите на вкладку «Пользователи», чтобы просмотреть все учетные записи, под которыми в данный момент выполнен вход. Неожиданные сеансы пользователей могут указывать на удаленный доступ.

Шаг 3: Проверьте вкладку «Процессы» на наличие незнакомых или подозрительных приложений, особенно тех, которые связаны с инструментами удаленного доступа, такими как TeamViewer, AnyDesk, VNC или Chrome Remote Desktop. Если вы найдете программы, которые вы не устанавливали, щелкните правой кнопкой мыши и выберите «Завершить задачу», затем удалите их через «Параметры Windows».

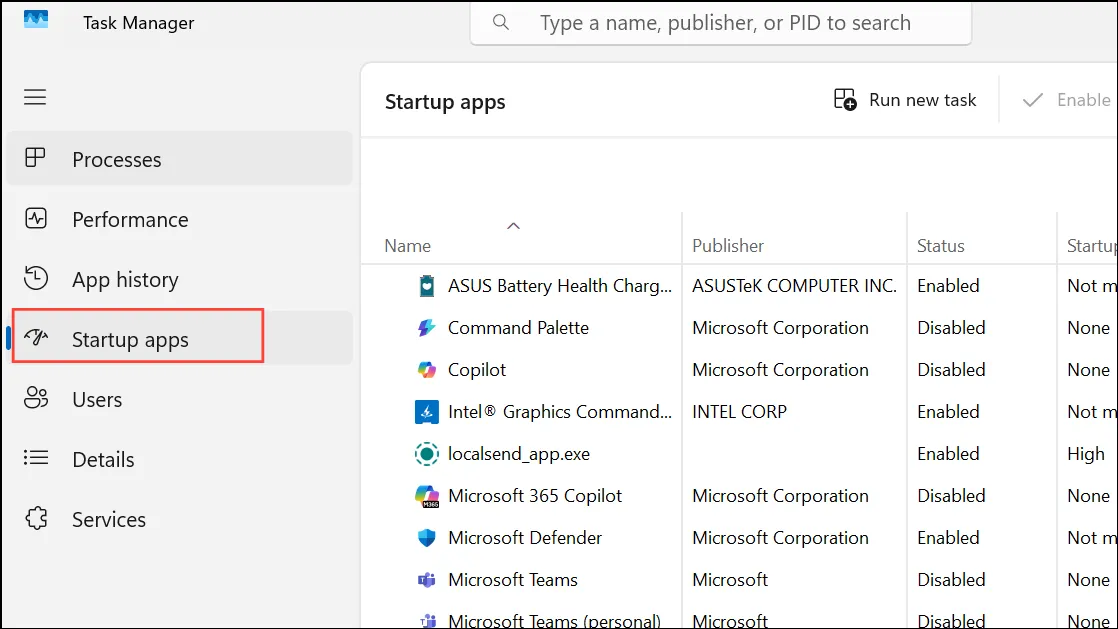

Шаг 4: Проверьте вкладку «Автозагрузка приложений» на предмет неизвестных программ, настроенных на запуск при загрузке. Отключите все записи, которые вы не узнаете.

Отслеживайте сетевые соединения на предмет подозрительной активности

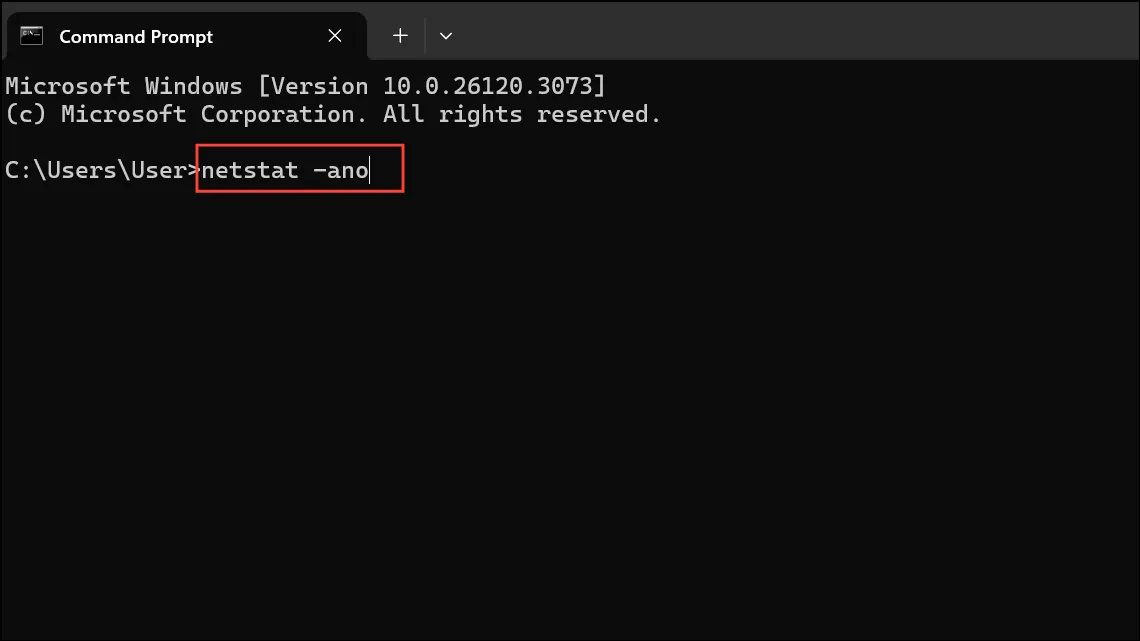

Шаг 1: Откройте командную строку и введите:

netstat -ano

Эта команда выводит список всех активных сетевых подключений вместе с их идентификаторами процессов (PID).

Шаг 2: Найдите соединения на общих портах удаленного доступа, таких как 3389(RDP), 5900(VNC), 5938(TeamViewer), 6568(AnyDesk) и 8200(GoToMyPC). Необычные или постоянные соединения на этих портах могут указывать на удаленный доступ.

Шаг 3: Сопоставьте любой подозрительный PID с соответствующим процессом в диспетчере задач, включив столбец PID на вкладке «Сведения». Исследуйте или завершите неизвестные процессы по мере необходимости.

Аудит учетных записей пользователей и запланированных задач

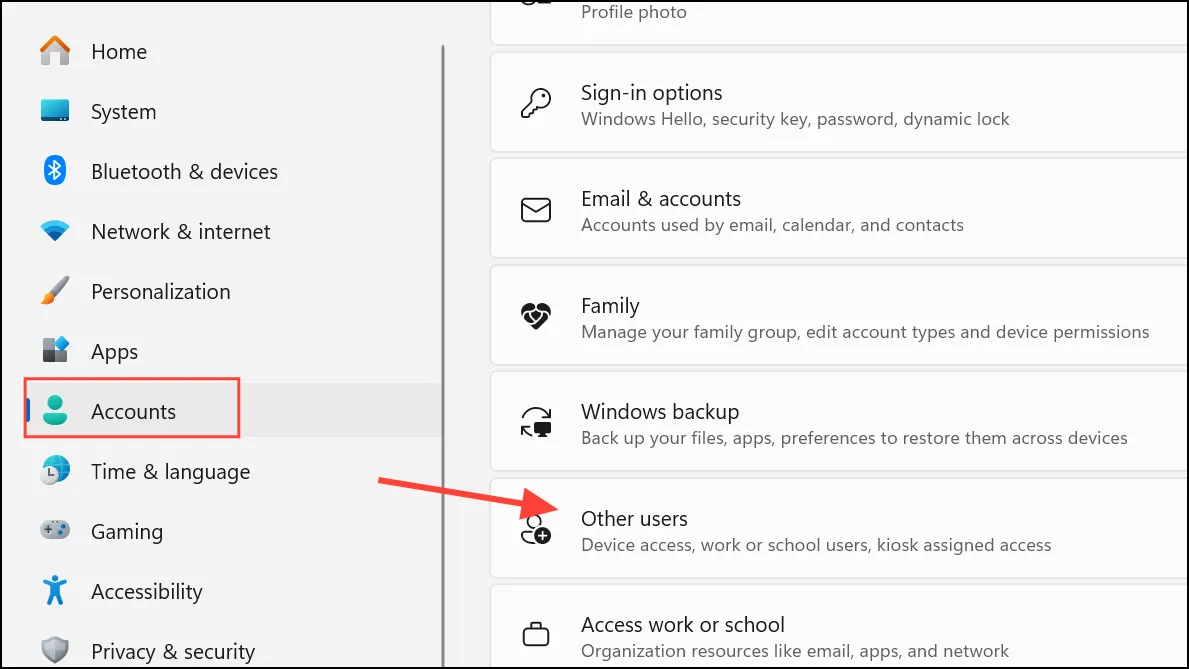

Шаг 1: Откройте Настройки → Учетные записи → Семья и другие пользователи. Просмотрите список учетных записей пользователей. Удалите все, которые вы не создавали, так как злоумышленники иногда добавляют учетные записи для постоянного доступа.

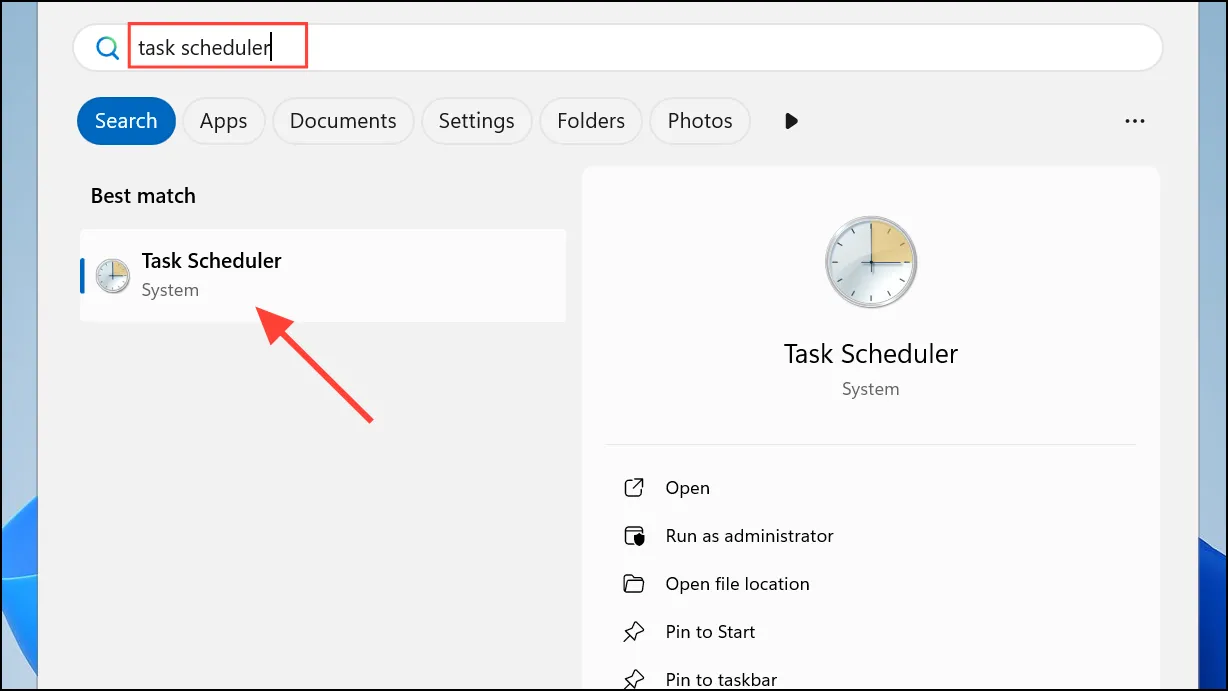

Шаг 2: Откройте Планировщик заданий, выполнив поиск в меню «Пуск».

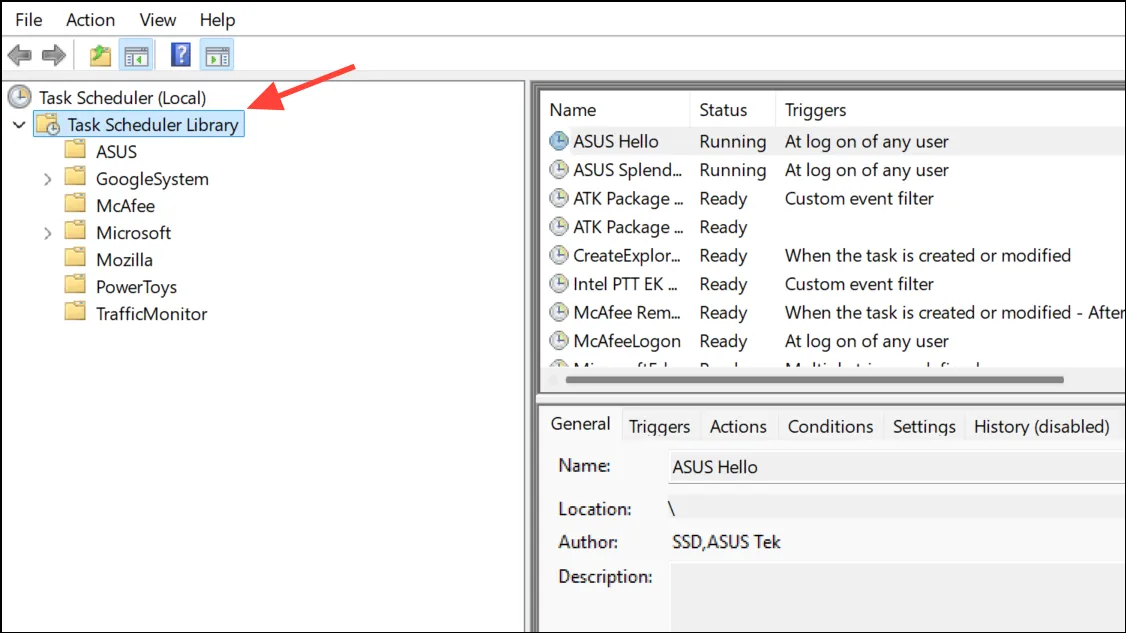

Шаг 3: На левой панели разверните Библиотеку планировщика заданий. Найдите задачи или папки с незнакомыми именами. Щелкните правой кнопкой мыши и выберите Свойства, чтобы проверить вкладки Действия и Триггеры. Задачи, запускающие неизвестные программы или скрипты, могут быть признаком удаленного доступа, управляемого вредоносным ПО.

Запустите антивирус и удалите средства удаленного доступа

Шаг 1: Отключите свой ПК от интернета, как только вы заподозрите удаленное вторжение. Это немедленно прервет активные удаленные сеансы и ограничит дальнейшие несанкционированные действия.

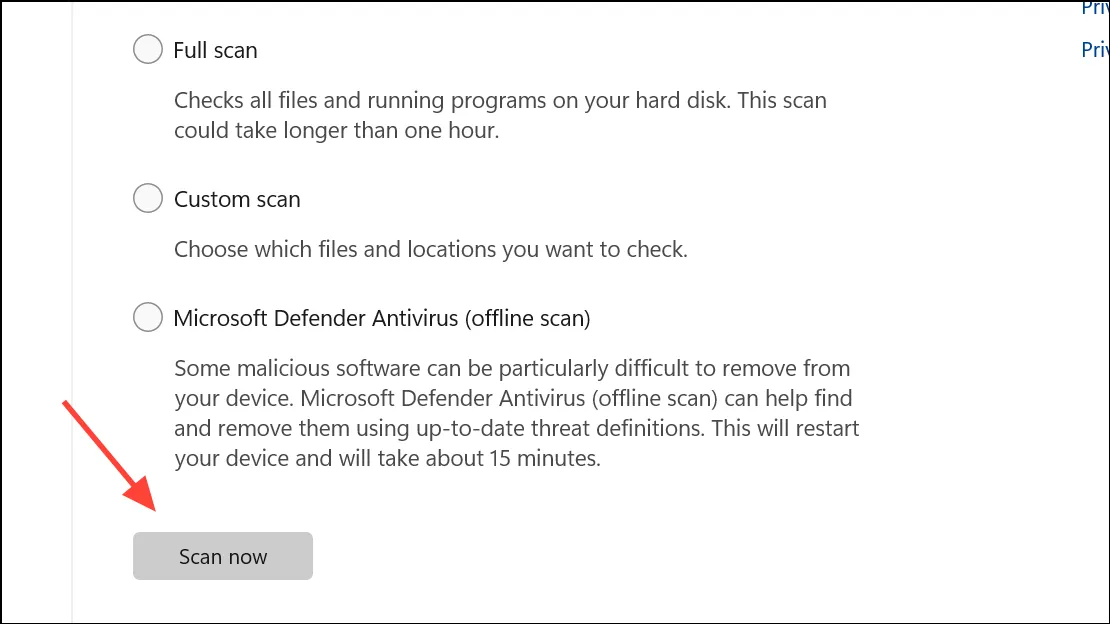

Шаг 2: Используйте Windows Security, выполнив поиск Windows Security в меню «Пуск». Перейдите в раздел Защита от вирусов и угроз → Параметры сканирования, выберите Microsoft Defender Antivirus (автономное сканирование) и нажмите кнопку Сканировать сейчас. Это сканирование проверяет наличие сложных угроз, таких как руткиты, которые могут уклоняться от стандартных сканирований.

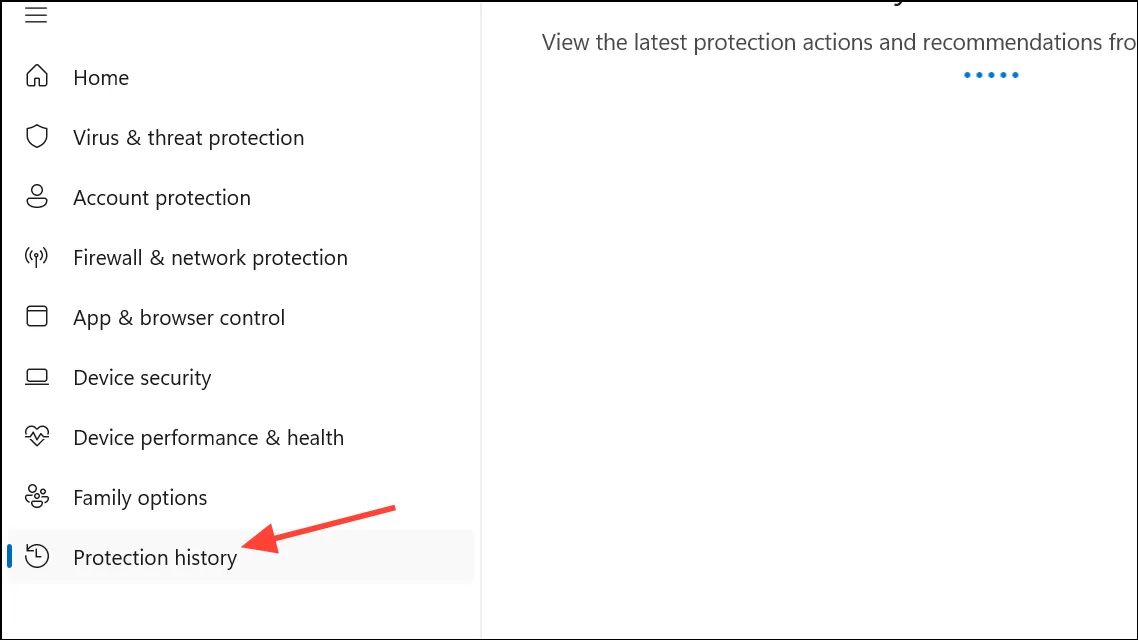

Шаг 3: После сканирования просмотрите историю защиты на предмет обнаруженных угроз и следуйте инструкциям по их удалению.

Шаг 4: Вручную удалите все инструменты удаленного доступа, которые вы не используете или не знаете, перейдя в Настройки → Приложения → Установленные приложения и удалив подозрительные записи. Также проверьте расширения браузера на наличие незнакомых дополнений и удалите их.

Блокировка портов удаленного доступа в брандмауэре Windows

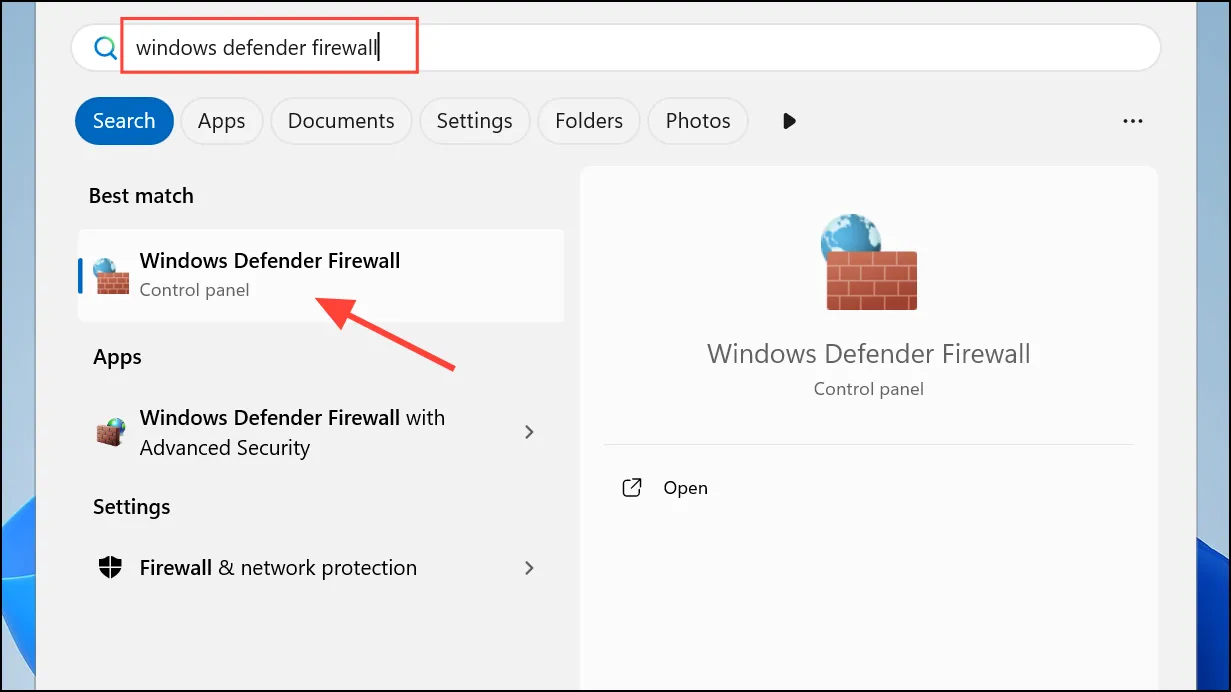

Шаг 1: Найдите «Брандмауэр Защитника Windows в режиме повышенной безопасности» в меню «Пуск» и откройте его.

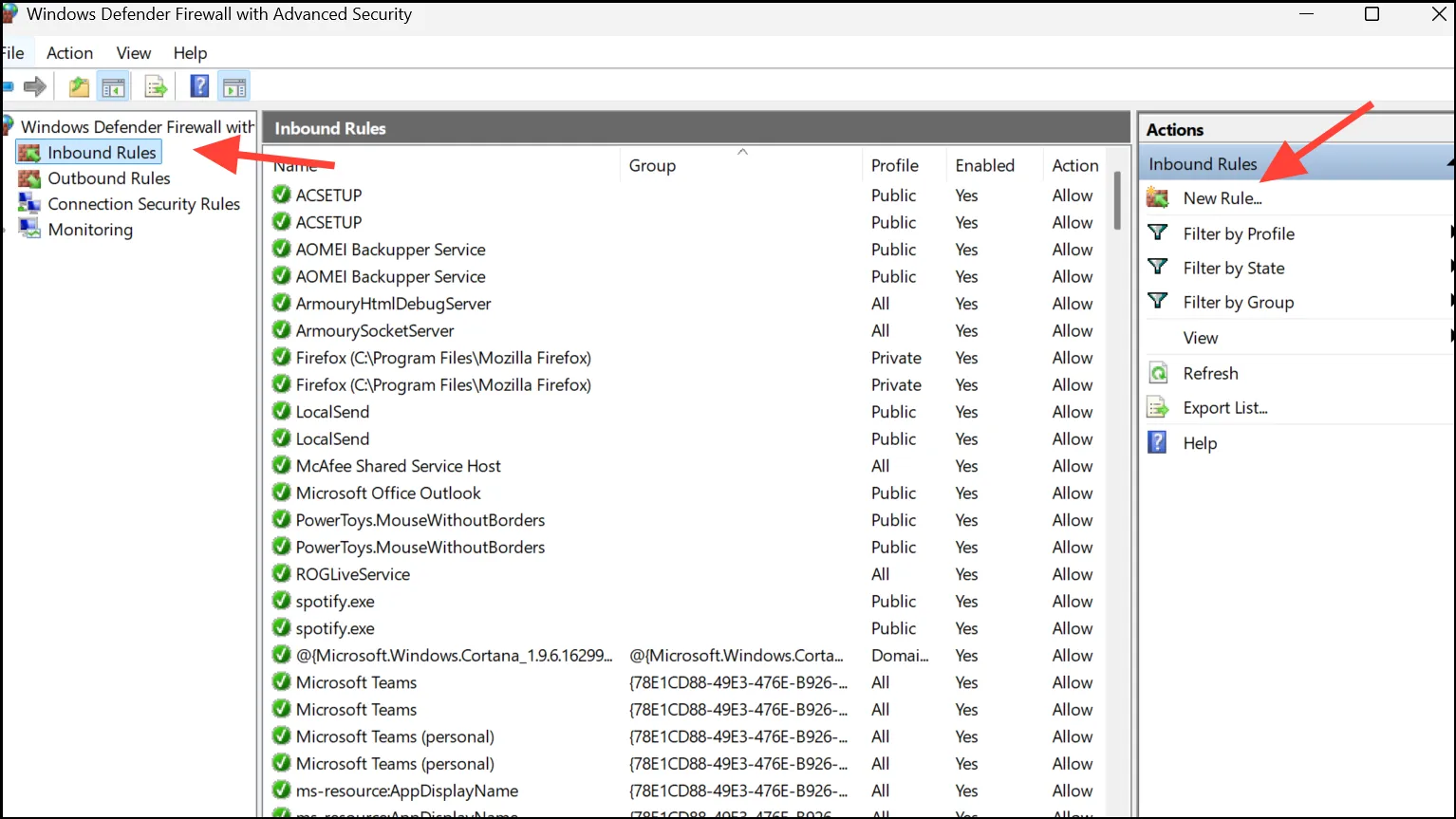

Шаг 2: Нажмите «Правила для входящих подключений» на левой панели, затем выберите «Новое правило» справа.

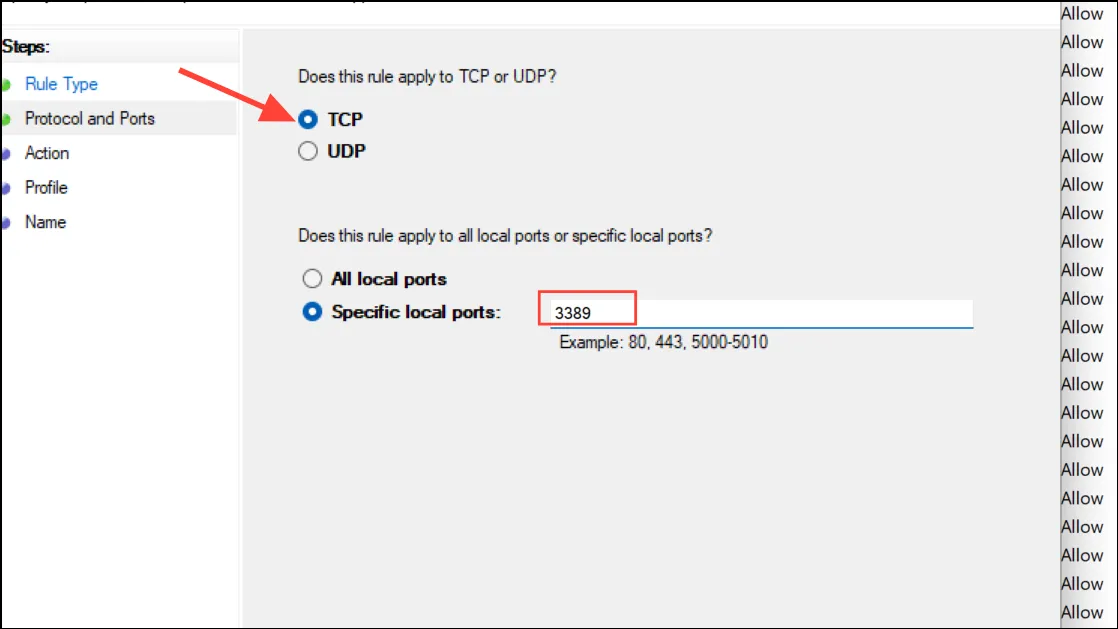

Шаг 3: Выберите Порт и нажмите Далее. Выберите TCP и введите номер порта, связанный с удаленным доступом (например, 3389для RDP).

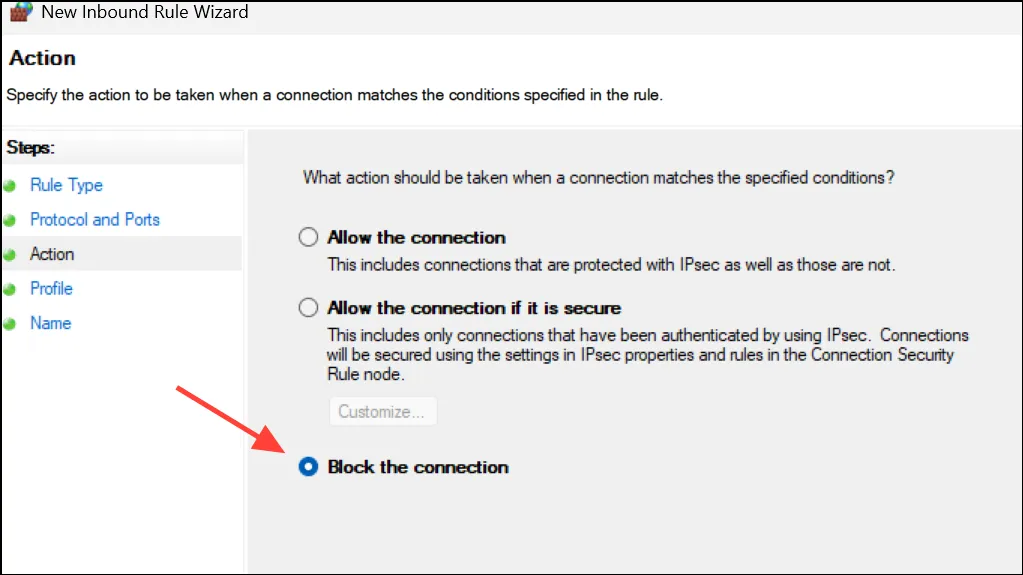

Шаг 4: Выберите Блокировать соединение, нажмите Далее и завершите настройку правила. Повторите для каждого порта, который вы хотите заблокировать. Назначьте понятные имена каждому правилу для легкой идентификации.

Этот шаг предотвращает новые удаленные подключения к указанным портам, снижая риск несанкционированного доступа в будущем.

Выполните чистую установку Windows (при необходимости)

Шаг 1: Если вредоносное ПО сохраняется или вы продолжаете видеть подозрительную активность после выполнения вышеуказанных шагов, рассмотрите возможность выполнения чистой установки Windows. Сделайте резервную копию важных файлов на внешнем диске, избегая облачного хранилища, если вы подозреваете заражение.

Шаг 2: Загрузите последнюю версию установочного носителя Windows с официального сайта Microsoft. Загрузитесь с установочного носителя и выберите вариант чистой установки, которая удалит все данные и вернет вашу систему в безопасное состояние.

Этот шаг является крайней мерой, но он очень эффективен для устранения постоянных угроз, которые не поддаются обнаружению или удалению.

Регулярный мониторинг вашей системы на предмет необычной активности, обновление программного обеспечения безопасности и ограничение разрешений на удаленный доступ значительно снижают риск несанкционированного удаленного доступа. Проактивное выполнение этих проверок помогает вам сохранять контроль и конфиденциальность на вашем ПК с Windows 11.