Представьте себе сценарий, в котором вы посещаете некоторые веб-сайты, и один из них кажется немного медленным. Вы можете обвинять их серверы в повышении их масштабируемости, поскольку они могут испытывать много трафика пользователей на своем сайте. Большинство сайтов уже учли эту проблему заранее. Скорее всего, они могут стать жертвой так называемой атаки DDoS, Ditributed Denial of Service Attack. Refer — Deniel of Service and Prevention

В атаке DDoS злоумышленник пытается сделать конкретную услугу недоступной, направляя непрерывный и огромный трафик из нескольких конечных систем. Из-за этого огромного трафика сетевые ресурсы используются в обслуживании запросов этих ложных конечных систем, так что законный пользователь не может получить доступ к ресурсам для себя.

Типы DDoS-атак —

Атаки DDoS можно разделить на три основные категории:

- Атаки уровня приложения —

Эти атаки сосредоточены на атаке на уровень 7 модели OSI, где веб-страницы генерируются в ответ на запрос, инициированный конечным пользователем. Для клиента генерация запроса не требует большой нагрузки и может легко генерировать несколько запросов на сервер. С другой стороны, ответ на запрос занимает значительную нагрузку для сервера, поскольку он должен строить все страницы, вычислять любые запросы и загружать результаты из базы данных в соответствии с запросом.

Примеры: Атака HTTP-атаки и атака на службы DNS. - Атаки протоколов —

Они также известны как нападения с истощением штата. Эти атаки сосредоточены на уязвимостях в слое 3 и уровне 4 стека протоколов. Эти типы атак потребляют ресурсы, такие как сервисы, брандмауэры и балансиры нагрузки.

Примеры: SYN Flood attack и Ping of Death. - Объемные атаки —

Волюметрические атаки сосредоточены на потреблении полосы пропускания сети и насыщении ее усилением или ботнетом, чтобы помешать ее доступности для пользователей. Их легко создать, направив огромное количество трафика на целевой сервер.

Примеры: усиление NTP, усиление DNS, флуд UDP и TCP.

Типичные атаки DDoS —

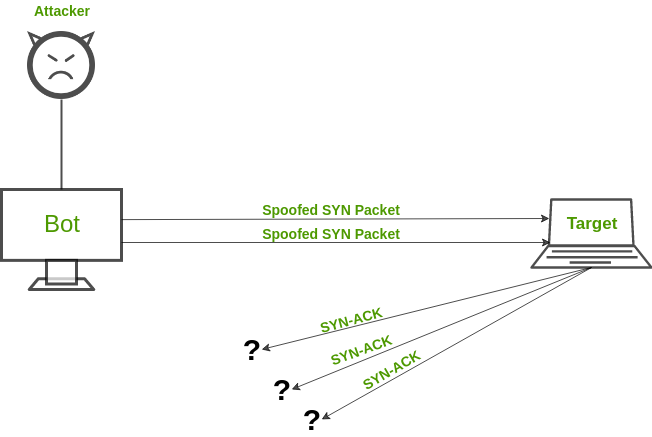

- SYN Флуд —

Атака SYN Flood работает так же, как озорной ребенок продолжает звонить в колокольчик (запрос) и убегать. Старик внутри выходит, открывает дверь и не видит никого (без ответа). В конечном счете, после частых таких сценариев, старый человек истощается и не отвечает даже подлинные люди. Атака SYN использует рукопожатие TCP, отправляя SYN-сообщения с поддельным IP-адресом. Сервер-жертва продолжает отвечать, но не получает окончательного подтверждения.

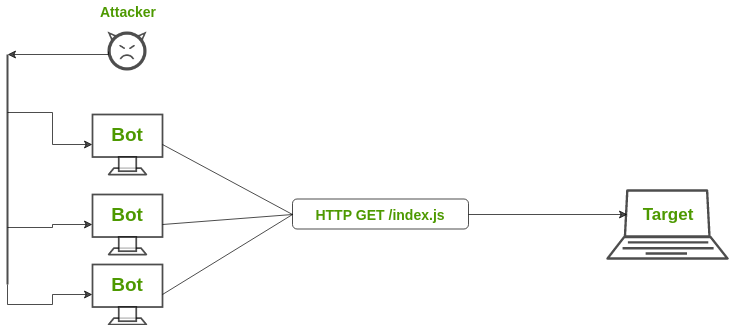

- HTTP флуд —

В атаке HTTP Flood несколько HTTP-запросов генерируются одновременно с целевым сервером. Это приводит к истощению сетевых ресурсов этого сервера и, таким образом, не обслуживает запросы реальных пользователей. Варианты атак HTTP Flood — HTTP GET атака и HTTP POST-атака.

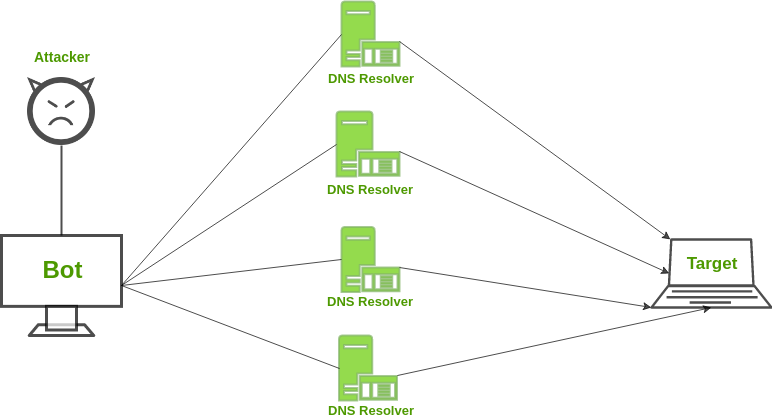

- Усиление DNS —

Предположите сценарий, в котором вы звоните в хижину пиццы, и попросите их перезвонить вам на номер и рассказать все комбинации пиццы, которые они имеют вместе с начинками и пустынями. Вы создали большой вывод с очень маленьким входом. Но, улов — это номер, который вы им дали, не ваш. Аналогично, DNS Amplification работает, запрашивая DNS-сервер из поддельного IP-адреса и структурируя ваш запрос, чтобы DNS-сервер отвечал с большим количеством данных целевой жертве.

Уменьшение DDoS —

Предотвращение атаки DDoS сложнее, чем атаки DoS, потому что трафик поступает из нескольких источников, и становится трудно фактически отделить вредоносные узлы от нездоровых хостов. Некоторые из методов смягчения, которые могут быть использованы:

- Маршрутизация blackhole —

В маршрутизации blackhole сетевой трафик направляется в «черную дыру». При этом в черной дыре теряется вредоносный трафик и вредоносный трафик. Эта контрмера полезна, когда сервер испытывает атаку DDoS, и весь трафик перенаправляется для поддержки сети. - Ограничение скорости

Ограничение скорости включает в себя управление скоростью трафика, которая отправляется или принимается сетевым интерфейсом. Он эффективен в снижении темпов работы скребков, а также в попытках входа в систему. Но просто ограничение скорости вряд ли предотвратит сложные DDoS-атаки. - Черный список / белый список —

Blacklisting — это механизм блокировки IP-адресов, URL-адресов, имен доменов и т. Д., Упомянутых в списке и позволяющих трафик из всех других источников. С другой стороны, «белый список» относится к механизму разрешения всех IP-адресов, URL-адресов, имен доменов и т. Д., Упомянутых в списке, и отрицания всех других источников доступа к ресурсам сети.