Существуют различные сетевые атаки и различные способы защитить себя от злоумышленников. В этом уроке мы сосредоточимся на том, что такое сетевые атаки, кибератаки.

Итак, какие бывают типы сетевых атак (кибератак)?

Атаки типа «отказ в обслуживании» (DoS)

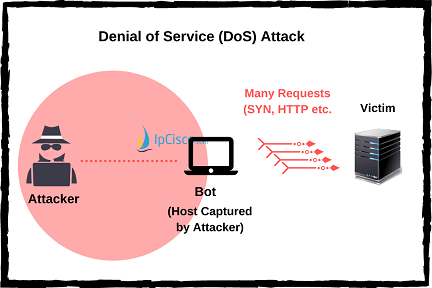

Атака типа «отказ в обслуживании» (DoS) — это тип кибератаки, целью которого является сделать систему жертвы непригодной для использования. Существуют различные типы DoS-атак в зависимости от их типа:

- Уязвимость DoS-атаки

- DoS-атаки с переполнением полосы пропускания

- DoS-атаки с переполнением соединений

Уязвимость DoS-атаки осуществляются для того, чтобы вывести систему из строя путем определения и фокусировки ее уязвимых частей.

Цель DoS-атак с переполнением пропускной способности — забить систему-жертву слишком большим количеством запросов, трафика и т. д.

Наконец, DoS-атаки с переполнением соединений осуществляются при слишком большом количестве открытых соединений наполовину или полностью. Через некоторое время система не может ответить на эти запросы.

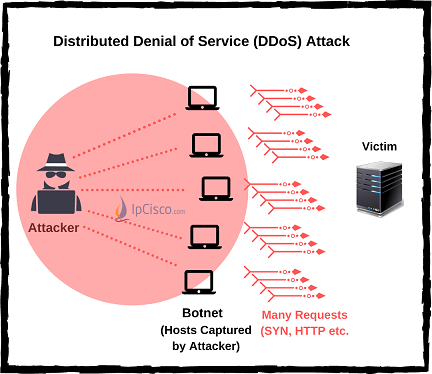

Существует также расширенная версия DoS Attacks. Это DDoS-атаки (распределенные DoS-атаки). С помощью DDOS-атак злоумышленник атакует со многих устройств на устройство-жертву. Таким образом, трудно обнаружить источник этих атак.

Кстати, давайте также определим важный термин — ботнет . Ботнет — это частный компьютер, зараженный любым вредоносным программным обеспечением, и поэтому он контролируется без ведома жертвы для совершения злонамеренных атак на других. DDoS-атаки (распределенные DoS-атаки) осуществляются через такие системы.

Существуют разные названия для определенных типов DoS-атак. Эти:

- Атака TCP SYN Flood

- Пинг смерти

- Атака слезы

- Смурфинг

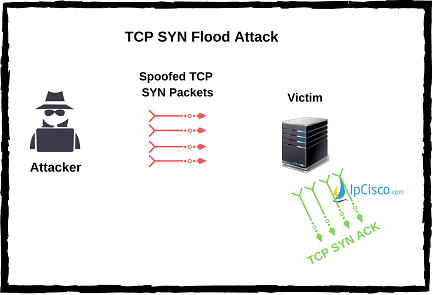

Атака TCP SYN Flood

Атака TCP SYN Flood — это атака, при которой злоумышленник отправляет слишком много запросов на подключение к цели, и если он получает ответ, злоумышленник никогда не отвечает. Ожидание тайм-аута и слишком много запросов заполняют системные очереди жертвы.

Чтобы защитить вашу систему от TCP SYN Flood, вы можете использовать брандмауэр, который блокирует входящие пакеты SYN. Еще одно упреждающее решение — увеличение размера очереди соединений и уменьшение значения времени ожидания соединения.

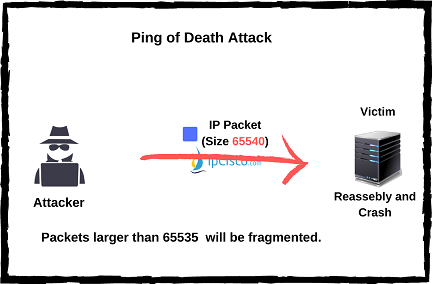

Пинг смерти

Ping of Death — это тип атаки, при котором жертве отправляется пакет ping, превышающий максимальное значение 65535. И прежде чем отправить это, злоумышленник фрагментирует пакет, потому что этот размер не разрешен. На другом конце жертва пересобирает этот пакет, и его буфер выходит из строя.

Чтобы защитить вашу систему от Ping of Death, вы можете использовать брандмауэр, а на брандмауэре вы можете проверять фрагментированные пакеты, если их размер нормальный или нет.

Teardrop Attack

Teardrop Attack — это атака, которая выполняется с использованием частей смещения длины пакета и фрагментации. Злоумышленник отправляет фрагментированные пакеты, такие как ping of death. Цель не может восстановить этот пакет из-за ошибки, связанной с фрагментацией TCP/IP. Пакеты перекрываются, и система дает сбой.

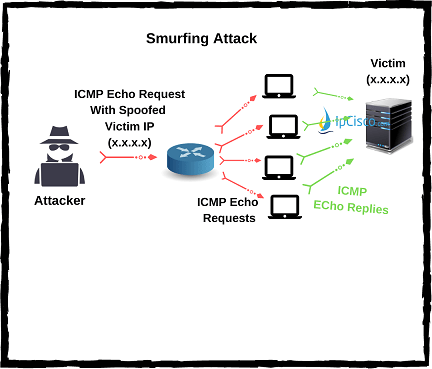

Смурфинг

Смурфинг — это тип атак, которые выполняются с использованием слишком большого количества эха ICMP (Ping) и направлены на истощение системных ресурсов. С помощью Smurfing злоумышленники ведут себя как доверенный IP-адрес жертвы и отправляют множество эхо-сообщений ICMP на широковещательный адрес. Все устройства в этом широковещательном домене отправляют ICMP-ответ на этот ECMP-эхо. Таким образом, за короткое время увеличивается трафик системы и исчерпываются ресурсы.

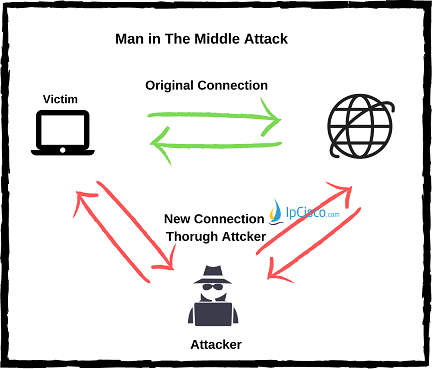

Кибератаки типа «человек посередине»

Атаки «человек посередине» (MiTM) являются одним из наиболее широко используемых типов атак для современных кибератак. Это также известно как подслушивание (Snooping). В атаке «Человек посередине» участвуют три игрока. Эти игроки:

- Клиент (Жертва)

- Сервер (пункт назначения, к которому подключается клиент)

- Атакующий («Человек» посередине)

При обычном общении клиент подключается к серверу, и происходит трафик данных. Но при атаке «человек посередине» злоумышленник встает между клиентом и сервером. Злоумышленник достигает этого с помощью различных методов, и из-за этого жертва не знает, что происходит. Он/она думает, что связь все еще идет к месту назначения. Но после успешной атаки «человек посередине» трафик данных поступает на устройство злоумышленника, а не в точное место назначения.

Атаки «человек посередине» в основном используются для кражи ценной информации о жертвах. Это могут быть важные пароли, банковские реквизиты или любая другая секретная информация. Атаки «человек посередине» могут выполняться на разных уровнях известной модели OSI.

В зависимости от типа воздействия мы можем разделить атаки «человек посередине» на две части. Эти типы атак «человек посередине»:

- Пассивные атаки «человек посередине» (Passive MiTM)

- Активные атаки «человек посередине» (Active MiTM)

В пассивных атаках «человек посередине» злоумышленник только прослушивает трафик между жертвой и другим концом. Злоумышленник прослушивает, захватывает и записывает трафик между этими двумя концами, но не вносит никаких изменений в пакеты. Пакеты снова передаются без изменений между этими двумя концами, но с большой проблемой. Проблема в неавторизованном лице, злоумышленник знает всю связь между этими двумя концами.

В активных атаках «человек посередине» злоумышленник снова прослушивает, захватывает и записывает трафик между двумя конечными точками. Но здесь есть еще одна большая проблема. Злоумышленник повреждает целостность данных, он манипулирует пакетами. Модифицированные и измененные пакеты отправляются на каждый конец. Таким образом, активные атаки «человек посередине» более опасны, чем пассивные атаки «человек посередине». С помощью этих атак злоумышленник заставляет любую жертву делать то, что хотят злоумышленники, с манипулируемыми пакетами.

Также есть несколько разных названий для конкретных MiTM-атак. Эти:

- Перехват сеанса

- Повтор атак

- IP-спуфинг

- ARP-сподинг

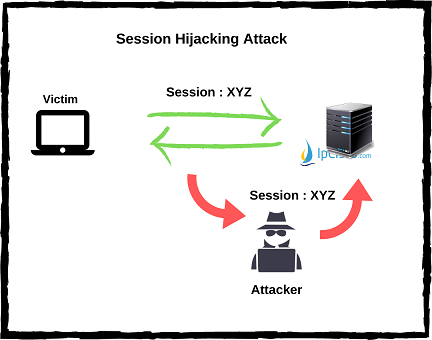

Перехват сеанса Кибератаки

Перехват сеанса — это старый тип кибератаки, с помощью которого злоумышленник получает трафик между двумя жертвами, перехватывая сеанс между ними. В этом типе атак получатель и отправитель общаются напрямую с другим концом. Но на самом деле их трафик идет к злоумышленнику.

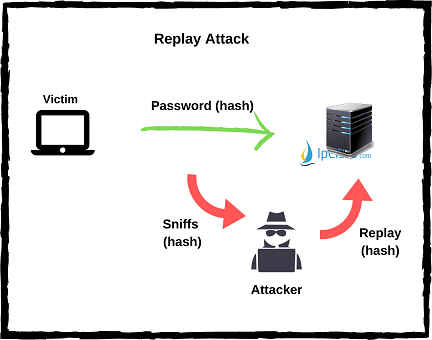

Воспроизведение кибератак

Повторные кибератаки — это атаки, с помощью которых злоумышленник подслушивает трафик между двумя точками, перехватывает трафик и отправляет запросы, поскольку он/она является законным пользователем. Делая это, злоумышленник получает запрошенные данные из пункта назначения. Источник запроса и получатель ответа не знают об этом процессе. Злоумышленник получает всю запрашиваемую информацию.

Например, если вы запрашиваете платеж с вашими учетными данными, и если ваши данные перехватываются хакером с помощью повторной атаки, злоумышленник может имитировать ваш запрос и отправить его по назначению, поскольку он/она является законным пользователем. В пункте назначения ваш запрос будет обработан, и запрошенные вами деньги будут отправлены на счет злоумышленника.

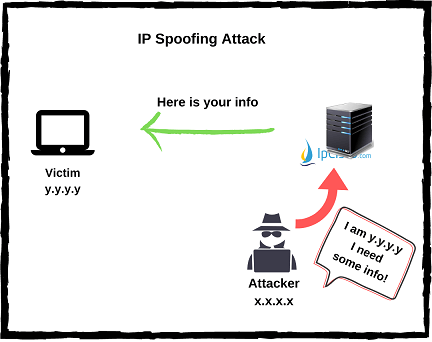

IP-спуфинг

IP Spoofing — это процесс обмана жертвы с помощью доверенных IP — пакетов. Здесь злоумышленник отправляет модифицированный IP-пакет с доверенным IP-адресом источника на хост-жертву. Хост принимает этот пакет, потому что он предполагает, что он исходит с безопасного конца. После этого трафик от жертвы идет к злоумышленнику вместо реального доверенного адресата.

Злоумышленники используют IP-спуфинг, имея доверенный диапазон IP-адресов. Эти IP-адреса находятся в вашем диапазоне IP-адресов. Имея такие IP-адреса, легко войти в вашу сеть. Таким образом, они регистрируются так же, как и в вашей сети, они могут изменять конфигурацию, они могут отправлять электронные письма, они могут делать все, что угодно, как и любой другой пользователь в этой сети. IP-спуфинг — очень опасная атака.

Чтобы защитить сеть вашей компании от IP-спуфинга, вы можете использовать списки доступа. С помощью Access-list вы можете ограничить входящий трафик извне. Но что, если эта атака осуществляется изнутри? Таким образом, списки доступа не могут быть определенным решением для IP-спуфинга.

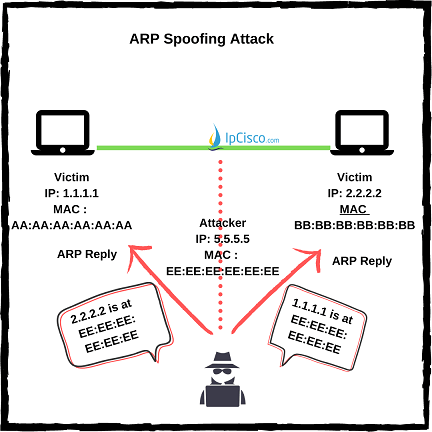

ARP-спуфинг

Как вы знаете, ARP — это протокол, который связывает IP-адреса с MAC-адресами. С процессами ARP на уровне 2 OSI устройства в сети узнают свои MAC-адреса друг друга и создают таблицы ARP, которые включают сопоставления IP-ARP. После этого процесса обучения связь осуществляется через эту таблицу ARP вместо того, чтобы спрашивать «Что такое MAC-адрес xxxx IP? » вопрос каждый раз.

При спуфинге ARP злоумышленник связывает свой собственный MAC-адрес с доверенным IP-адресом в этой сети. Делая это, злоумышленник манипулирует таблицей ARP. Когда хост-жертва хочет отправить пакет на этот IP-адрес в соответствии с записями таблицы ARP, он отправляет трафик злоумышленнику. С точки зрения жертвы все кажется нормальным. Таблица ARP кажется безопасной, и она отправляет пакет в соответствии с таблицей ARP. Он не знает, что связывание IP-MAC в таблице ARP отправит свой трафик на вредоносное устройство злоумышленника.