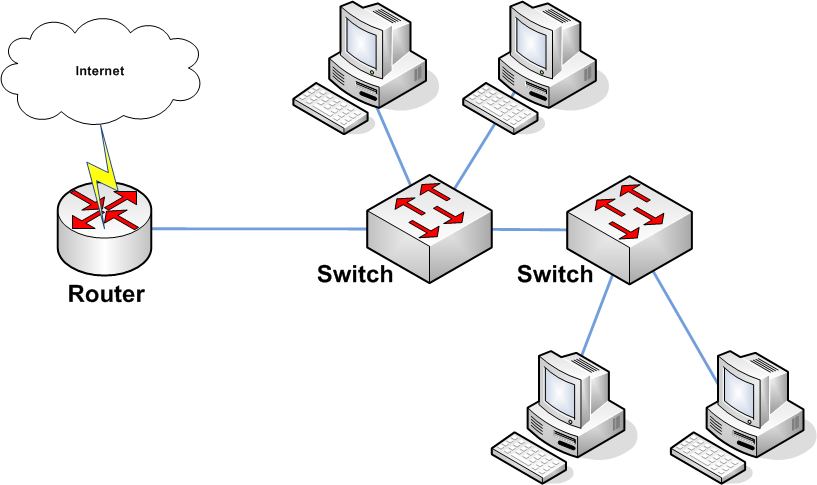

На заре развития сетей для разделения сети на сегменты требовался маршрутизатор.

VLANS или Virtual LANS — это технология, позволяющая разделить домашнюю сеть на сегменты с помощью недорогих коммутаторов.

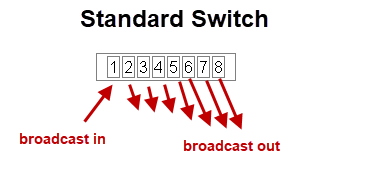

Как правило, коммутатор отправляет широковещательный трафик на все подключенные порты и позволяет устройствам, подключенным к любому порту, взаимодействовать с любым другим устройством.

VLAN были созданы для уменьшения объема широковещательного трафика в сети.

Однако в домашних сетях они используются в основном для повышения сетевой безопасности.

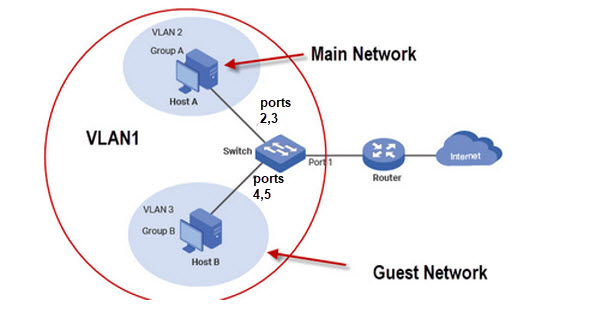

Если мы рассмотрим коммутатор с 8 портами, как показано на схеме ниже.

Широковещательная рассылка, отправленная с устройства, подключенного к любому порту, будет отправлена на все порты.

Кроме того, любое устройство, подключенное к любому порту, может взаимодействовать с любым другим устройством, подключенным к любому порту.

Это становится проблематичным, когда у вас есть ненадежные устройства с доступом к вашей сети или, как в случае с домашней автоматизацией, у вас есть устройства IOT, которые могут быть уязвимы для атак.

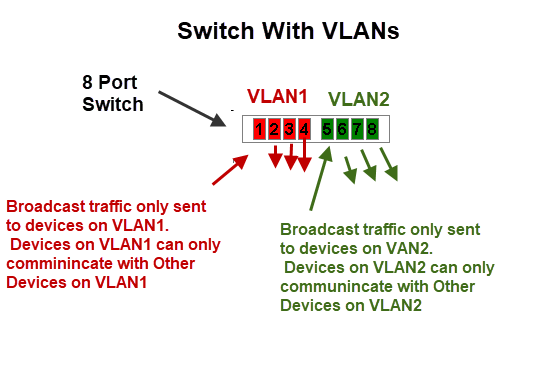

Однако с помощью коммутатора с поддержкой VLAN можно ограничить широковещательную рассылку и контролировать, какие устройства могут взаимодействовать друг с другом.

Это позволяет спроектировать более безопасную домашнюю сеть.

Если теперь мы возьмем 8-портовый коммутатор и разделим его на две VLAN, которые мы назовем VLAN1 и VLAN2, как показано ниже.

В этой конфигурации мы фактически создали две независимые сети. Устройства, подключенные к VLAN1, не могут обмениваться данными с устройствами, подключенными к VLAN2, и наоборот.

Использование VLAN в домашней сети

В основном используется для обеспечения безопасности, когда вы хотите изолировать определенные машины от основной сети.

Вам нужно будет выбрать, какие устройства использовать для реализации вашей VLAN и какой режим VLAN использовать.

VLAN поддерживаются на маршрутизаторах (не на всех) и на сетевых коммутаторах.

На маршрутизаторах VLANS имеют разные IP-подсети.

Режимы VLAN

Большинство устройств будут поддерживать несколько режимов VLAN.

Интеллектуальный коммутатор TP link (TL-SG105E) поддерживает три режима:

- MTU VLAN (VLAN с несколькими арендаторами)

- VLAN на основе порта

- 802.1Q ВЛС

какой режим вам нужно использовать, будет зависеть от требований вашей сети.

MTU VLAN (VLAN с несколькими арендаторами)

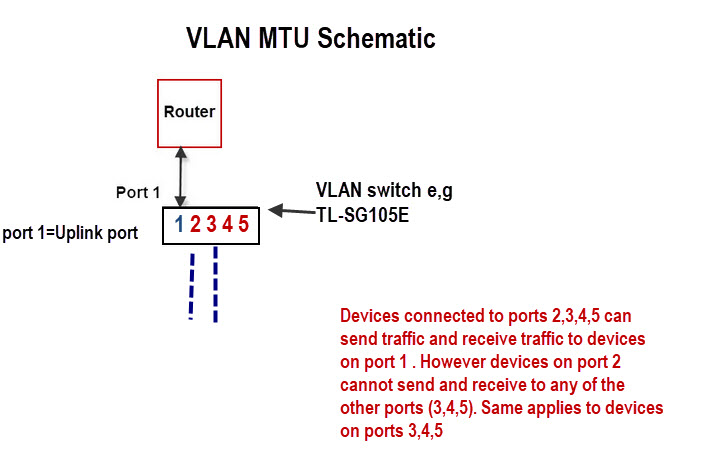

При этом используется общий порт восходящей линии связи, который обычно подключен к Интернету.

Другие порты могут отправлять и получать данные через восходящий порт, но не между собой, как показано на схеме ниже:

Это очень легко настроить, так как все, что вам действительно нужно сделать, это выбрать порт восходящей связи (общий порт) и включить его.

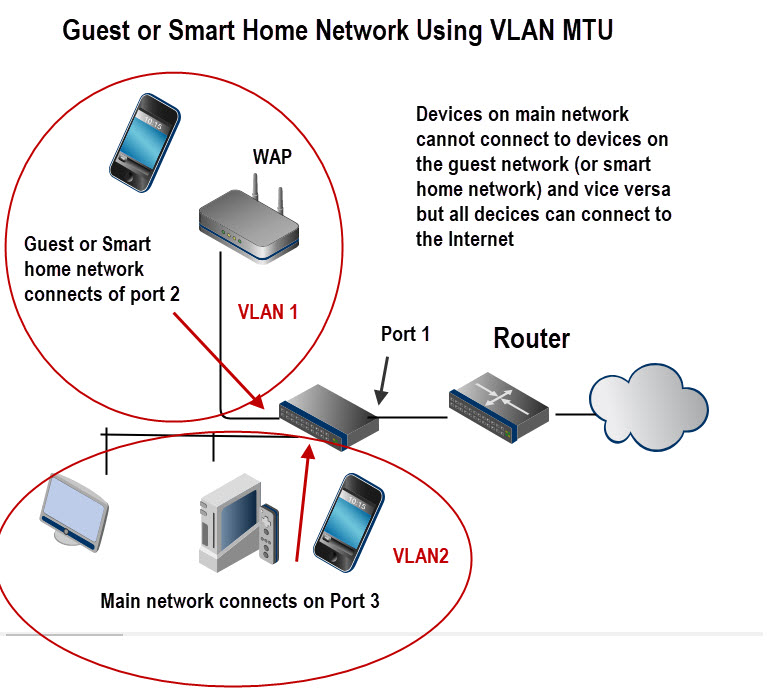

Например, его можно использовать для:

- Создайте изолированную гостевую сеть.

- создать изолированную сеть умного дома.

На схеме ниже показана базовая компоновка:

VLAN на основе портов

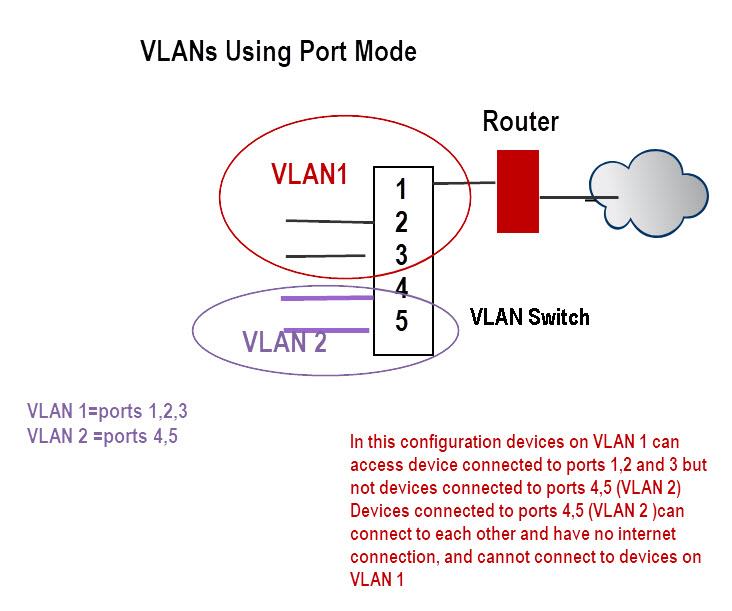

В этом режиме VLAN может состоять из нескольких портов, но порт может существовать только в одной VLAN.

Он используется, когда вы хотите создать изолированную сеть.

Возможная конфигурация показана на схеме ниже:

В этой конфигурации устройства в VLAN 1 могут получить доступ к устройствам, подключенным к портам 1, 2 и 3, но не к устройствам, подключенным к портам 4, 5 (VLAN 2).

Устройства, подключенные к портам 4,5 (VLAN 2), могут подключаться друг к другу и не иметь подключения к Интернету, а также не могут подключаться к устройствам в VLAN 1.

802.1Q ВЛС

Это самый гибкий режим, но и самый сложный в настройке.

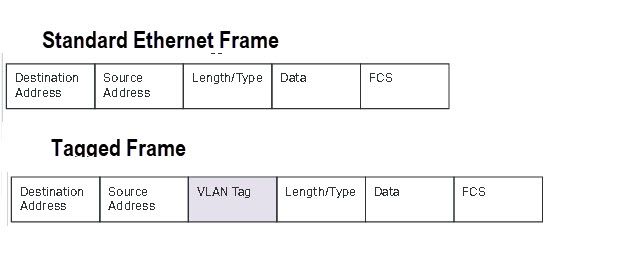

Протокол IEEE 802.1Q определяет новый формат кадра данных Ethernet путем вставки тега VLAN в кадр данных кадра данных, как показано на схеме ниже:

Тегирование используется при наличии нескольких коммутаторов VLAN и распределенной VLAN.

В качестве примера представьте, что у вас есть устройства в гостиной, подключенные к интеллектуальному коммутатору, и устройства в домашнем офисе, подключенные ко второму интеллектуальному коммутатору.

Теперь вы хотите, чтобы некоторые устройства в гостиной находились в одной VLAN.

Поскольку они физически подключены к двум разным коммутаторам, вам необходимо использовать теги.

Поскольку это более сложно, я расскажу об этом позже в своем собственном руководстве, но TP-Link включил его здесь в качестве примера.

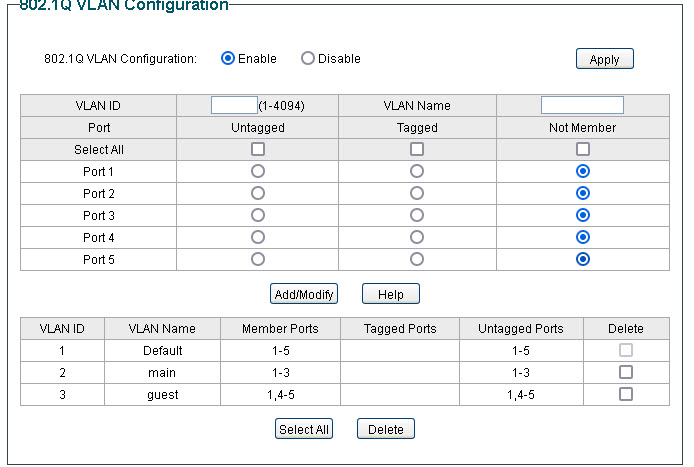

В этом руководстве мы возьмем пример одного коммутатора без тегов и настроим две VLAN (основную и гостевую), причем обе VLAN могут подключаться к Интернету.

Следующая схема является модифицированной схемой, взятой с сайта tplink здесь.

Хотя у нас всего две сети (гостевая и основная), нам требуется 3 VLAN.

Поскольку порт 1 соединяет коммутатор с маршрутизатором, всем портам нужен доступ к этому порту, поэтому мы настраиваем VLAN1 по умолчанию, чтобы включить все порты.

VLAN2 — это основная сеть, и мы будем использовать порты 1, 2 и 3. VLAN3 — это гостевая сеть с портами 1, 4 и 5.

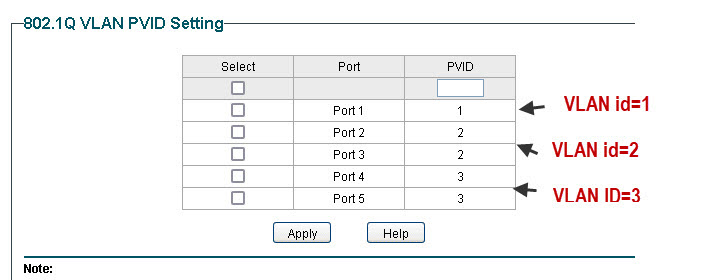

Теперь не очень очевидная конфигурация — это настройки PVID, которые необходимо выполнить, чтобы это работало. PVID должен совпадать с идентификатором VLAN.

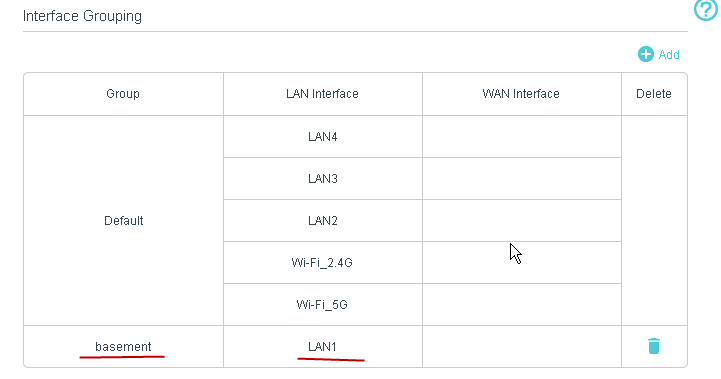

Настройка роутера TP-Link для гостевой сети

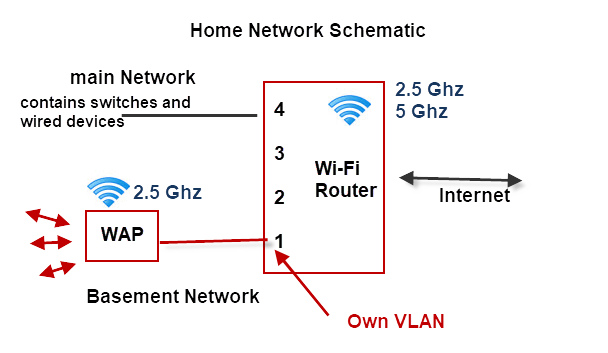

Это конфигурация, которую я использую для гостевой сети в своей домашней сети.

Мой маршрутизатор TPlink также поддерживает VLAN, поэтому я подключаю свою гостевую сеть, которая находится в подвале, к LAN1 (port1) и назначаю ее собственной VLAN.

Нет возможности назначить Wan-интерфейс, поскольку он автоматически разрешен.

Это схема моей домашней сети с использованием роутера TP-link.

Примечания:

- Маршрутизатор Wi-Fi находится в основной сети VLAN.

- Маршрутизатор назначает другую подсеть для второй VLAN. Основная сеть использует 192.168.1.0, а подвальная VLAN использует 192.168.2.0.

- VLAN в подвале имеет собственный WAP

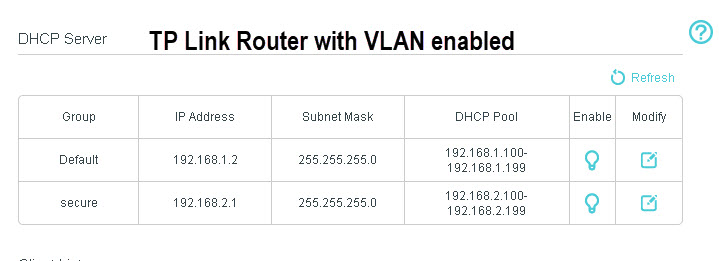

Сервер DHCP на маршрутизаторе автоматически настраивается для назначения адресов в новой подсети, как показано ниже:

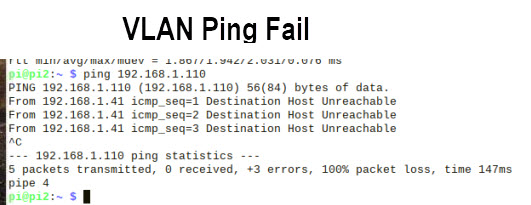

Тестирование VLAN домашней сети

Самый простой способ тестирования — использовать команду ping.

У вас не должно быть возможности пинговать машины в разных VLAN.

DHCP-сервер Примечания

Сервер DHCP должен быть расположен в сети VLAN, доступной для всех других сетей VLAN, что обычно означает, что он находится на интернет-маршрутизаторе.

Если вы хотите, чтобы VLAN использовала отдельный DHCP-сервер, отличный от сервера на маршрутизаторе, вы можете установить его в VLAN, не создавая проблем для машин в других VLAN.

Однако, поскольку в VLAN есть DHCP-сервер, это не мешает ей использовать центральный DHCP-сервер, и вы не можете гарантировать, что клиент в VLAN получит адрес от локального DHCP-сервера.

Пример проектирования простой домашней сети

Пример 1

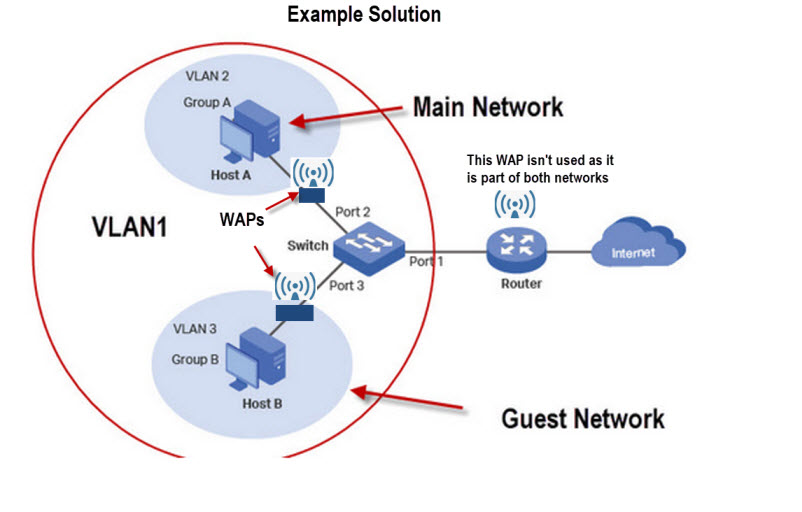

У вас есть жильцы или гостевой дом и вы хотите изолировать гостевые машины от вашей основной сети, но дать им доступ в Интернет.

Ваш маршрутизатор не поддерживает VLAN, а гостевой Wi-Fi не имеет диапазона. Вы не можете изменить маршрутизатор, а доступ к Wi-Fi нужен как для гостевой, так и для основной сети.

Решение

Вам понадобится коммутатор с поддержкой VLAN для разделения сети. Вам также понадобятся точки беспроводного доступа, и вы не должны использовать Wi-Fi, предоставляемый основным маршрутизатором.

Схема показана ниже:

Вышеупомянутое решение может быть достигнуто с использованием режимов 802.1Q VLAN или MTU VLAN на коммутаторе.

Быстрые вопросы

Ссылаясь на схему для решения 1 выше.

Q1- Если вы подключите устройство к основному маршрутизатору Wi-Fi с помощью Wi-Fi, сможете ли вы пропинговать устройства в гостевой и основной сети? Да или нет.

Q2. Сможет ли устройство в основной сети пропинговать устройство в основной сети? Да или нет.

Q3: Основной маршрутизатор также имеет 3 запасных порта Ethernet. Вы можете их использовать?

В4 Как вы думаете, на каком устройстве расположен DHCP-сервер?

Ответы

А1 Да

А2 Да

A3 Если вы это сделаете, это не будет безопасным.

A4 Главный маршрутизатор

Коммутаторы с поддержкой VLAN

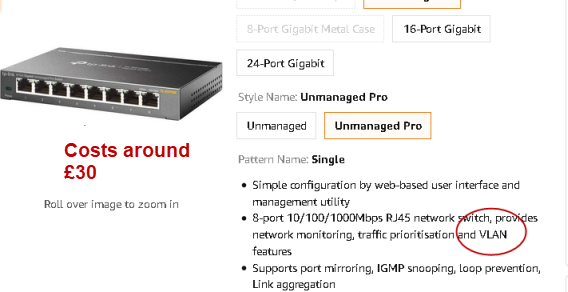

Обычно, если коммутатор помечен как интеллектуальный коммутатор или управляемый коммутатор, он будет поддерживать VLAN, но вам следует прочитать описание, чтобы быть уверенным.

Ниже приведен снимок экрана с Amazon коммутатора TP-link (30 фунтов стерлингов), который поддерживает VLAN.

Резюме

VLAN обеспечивают отличный и недорогой метод значительного повышения безопасности вашей домашней сети, и их следует учитывать, если вы делитесь своей сетью с гостями или имеете устройства IOT, подключенные к вашей сети.

Термины, используемые в этом руководстве

широковещательный трафик — трафик, который является конечным для всех хостов (устройств) в сети. Многие сетевые службы полагаются на этот тип трафика, например, ARP и DHCP.

ARP — протокол, используемый для разрешения получения MAC-адреса устройства с использованием и IP-адреса.

DHCP — протокол для получения IP-адреса. См. общие сведения о DHCP в домашних сетях.